Thực hư việc iPhone bị NSO Group hack trong vòng một nốt nhạc, thông qua iMessage có thật hay không?

Vâng ! Mấy anh “Ả Rập” NSO Group (hãng tình báo tư nhân của Isarel) lại chơi lớn khi “làm hàng” mang tầm quốc gia, đó là công cụ Pegasus cho phép hack vào rất nhiều thiết bị để lấy dữ liệu nhạy cảm mà nạn nhân không hề hay biết.

Điều này làm dấy lên lo ngại rằng trong tương lai thì quyền riêng tư sẽ là một thứ gì đó quá xa xỉ !

Mục Lục Nội Dung

#1. NSO Group là ai?

Mình phải nhắc lại là NSO Group chỉ tồn tại được khi sản xuất các công cụ hỗ trợ cho nhà nước, cơ quan chức năng thực thi nhiệm vụ đòi hỏi phải truy cập trái phép vào thiết bị liên quan.

Lý thuyết thì là vậy, còn hãng bán cho ai hay có bị kẻ gian đánh cắp, dùng ké hay không thì chúng ta không thể biết được.

Vụ việc mà mình nhắc đến liên quan đến việc: Có cá nhân/tổ chức nào đó đã sử dụng tool Pegasus này để hack vào iPhone của 36 nhà báo Al Jazeera, được các trang an ninh mạng cho là một phần trong chiến dịch gián điệp không gian mạng của Trung Đông.

Chính thức thì vụ việc được báo cáo bởi University of Toronto’s Citizen Lab: 36 nhà báo bao gồm – Tổng biên tập, biên tập viên, người đưa tin của Al Jazeera, kèm theo là một nhà báo của Al Araby TV ở trụ sở London đã bị nhiễm Pegasus malware thông qua một lỗ hổng của ứng dụng iMassage (đã được Apple vá trong bản cập nhật mới nhất vừa qua).

#2. “Mã siêu độc”

Điểm đáng nói của các cuộc tấn công dạng này là nạn nhân bị động hoàn toàn, thay vì như truyền thống họ phải mở web lạ, tải và mở file độc thì mới bị dính.

Đằng này chỉ với tin nhắn qua iMessage thì malware “đỉnh của chóp” Pegasus đã được cài ngay vào iPhone của nạn nhân.

Tấn công dạng này thuộc dạng “siêu cấp nguy hiểm”, bởi lỗi 0-day đi kèm zero-click không khác gì “Thanos ốp đá” các bạn à, nó là vô phương cứu chữa !

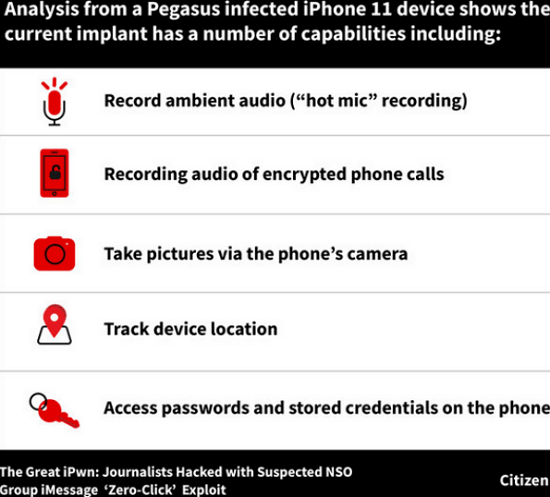

Một khi bị tấn công, nạn nhân sẽ không hề biết gì, mặc dù họ đang bị hack ngầm (kể cả iPhone 11 mới ra không lâu, một trong số những điện thoại của nhà báo Al Jazeera) – theo The Great iPwn:

- Ghi âm micro.

- Ghi âm các cuộc gọi.

- Chụp ảnh lén từ các camera.

- Theo dõi vị trí.

- Mật khẩu và các thông tin đăng nhập cũng bị hacker lấy đi..

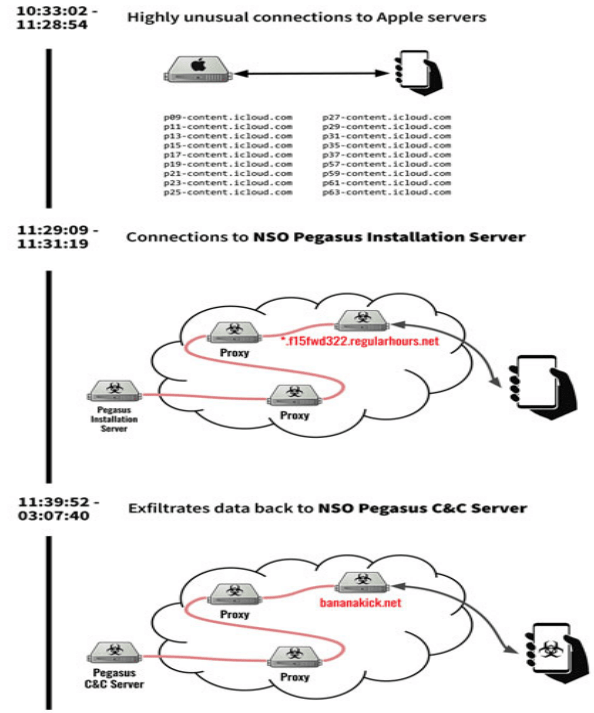

Cụ thể thì sự việc bị phát hiện khi một trong những nạn nhân của trang báo này là Tamer Almisshal, nhà báo chuyên nghiên cứu điều tra tại Al Jazeera, nghi ngờ iPhone của anh bị hack, nên anh đã theo dõi lưu lượng mạng trên điện thoại bằng một app giám sát traffic qua VPN của Citizen Lab.

Dữ liệu traffic cho thấy cuộc tấn công diễn ra vào giữa tháng 7 và tháng 8/2020, sử dụng exploit chain KISMET (1 lỗi zero-day trên hệ điều hành iOS 13.5.1).

Về phía NSO Group, họ khẳng định mình chỉ làm phần mềm cho các đơn vị có thẩm quyền sử dụng, nhằm theo dấu khủng bố/tội phạm, chứ không làm gì khác.

Mặc dù trước đó đã có “phốt” chứng minh công cụ này còn bị nhiều tổ chức lạm dụng để theo dõi các nhà phê bình, chính trị gia, người chống đối chính phủ,… mà không biết tổ chức này đã vô tình hay hữu ý cung cấp công cụ ra bên ngoài !

#3. Endgame

Mình xin nhắc lại một lần nữa là combo “0-day và zero-click” có sức mạnh khủng khiếp, rất khó để biết ai đã ra tay, ai đã bị thương, nên nó đã trở thành “trend” khi các tổ chức sẵn sàng làm tool một cách hợp pháp dưới vỏ bọc “phục vụ luật pháp” để kiếm bội tiền và để lấy tiếng trong ngành.

Và người mua thì mượn danh “chính phủ” để lạm dụng, các thanh niên kiểu “giang hồ mạng” lượm được tool chia sẻ công khai mang đi phá hoại người khác, rồi thì còn đâu là quyền riêng tư của người dùng nữa?

Chưa kể dữ liệu khai thác trái phép còn được dùng để tống tiền nạn nhân và thực hiện vô số các hành vi vi phạm pháp khác nữa…

CTV: Dương Minh Thắng – Blogchiasekienthuc.com

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống