Nhóm nghiên cứu bảo mật Cybereason Nocturnus Team đã dày công theo dấu công cụ RoyalRoad (một công cụ hỗ trợ phát tán mã độc thông qua lỗ hổng về file RTF của Windows).

RoyalRoad còn được gọi là 8.t Dropper/RTF exploit builder.

Nói một cách đơn giản, dễ hiểu thì RoyalRoad giúp ẩn mã độc vào trong file RTF (kiểu như file văn bản mở trên Windows).

Khi người dùng mở file có định dạng .rtf này thì mã độc sẽ tự động cài vào mục startup của ứng dụng Word, nên mỗi lần bạn mở file Word ra là mã độc sẽ được khởi chạy theo.

RoyalRoad được giới hacker Trung Quốc tin dùng từ nhiều năm, các nhóm tiêu biểu là Tick, Tonto Team, TA428, Goblin Panda, Rancor với chiến thuật gửi các email phising đính kèm mã độc đến các tổ chức mang tầm quốc gia.

Trong bài viết này, mình sẽ đề cập đến việc 1 nhóm tin tặc Trung Quốc (khả năng cao là được chính phủ tài trợ) tấn công phising đến thủ trưởng cấp cao của Rubin Design Bureau (một nhà thầu quốc phòng của Nga đã từng thiết kế tàu ngầm hạt nhân cho Hải Quân Nga/ Russian Federation’s Navy).

Mã độc chính mà nhóm này sử dụng đó là PortDoor !

Bài viết này CTV bên mình gửi từ cuối năm ngoái (năm 2021) nhưng mình sơ ý bỏ sót nên bây giờ mới post 🙂

Mục Lục Nội Dung

#1. RoyalRoad

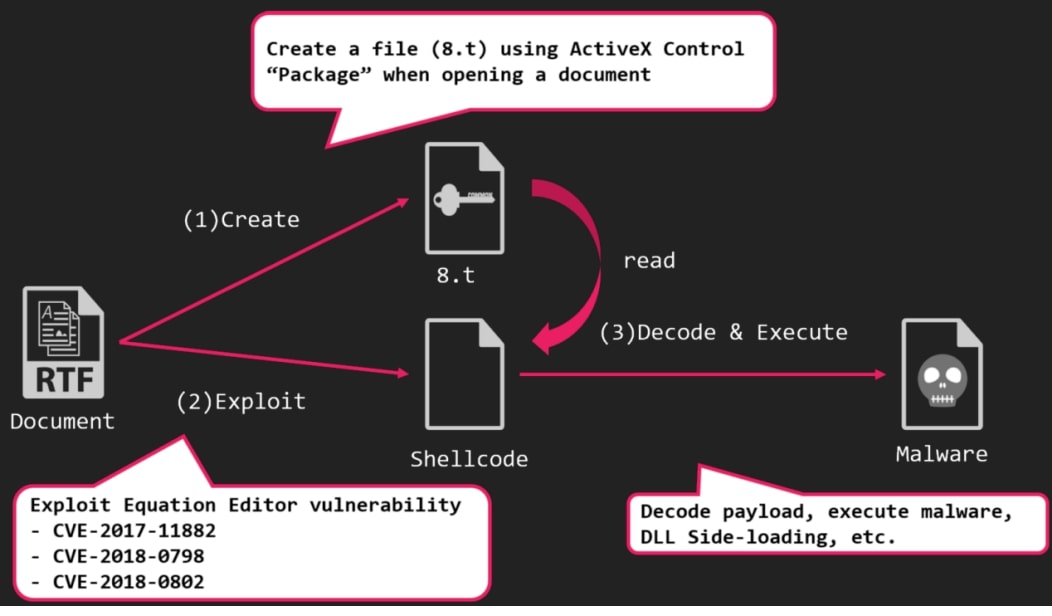

Đây là công cụ có chức năng tạo “vector tấn công ban đầu” bằng cách khai thác những lỗ hổng trong Equation Editor của Microsoft: CVE-2017-11882, CVE-2018-0798, CVE-2018-0802.

Đặc trưng là sau khi mở file RTF “độc” (được tạo bởi tool RoyalRoad này) thì file có tên “8.t” sẽ chui vào máy nạn nhân.

Tiếp đến, file này sẽ được giải mã thành file thực thi và được lưu vào các thư mục nhạy cảm của Windows.

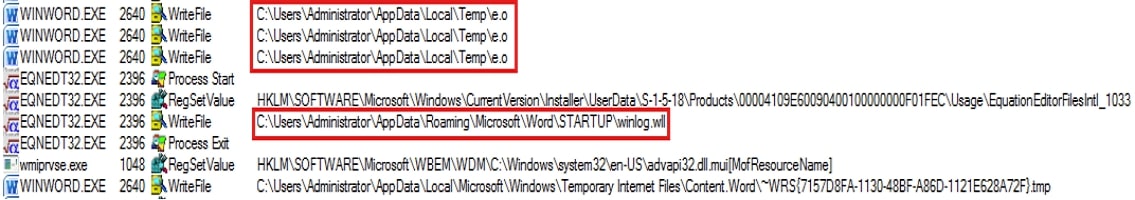

Trong trường hợp này thì file “e.o” (chứ không phải “8.t”) được giải mã và lưu vào %APPDATA%\Microsoft\Word\STARTUP\winlog.wll, như vậy mỗi lần mở Office Word ra thì bạn sẽ thực thi (khởi chạy) luôn mã độc PortDoor.

#2. Quy trình tấn công của PortDoor

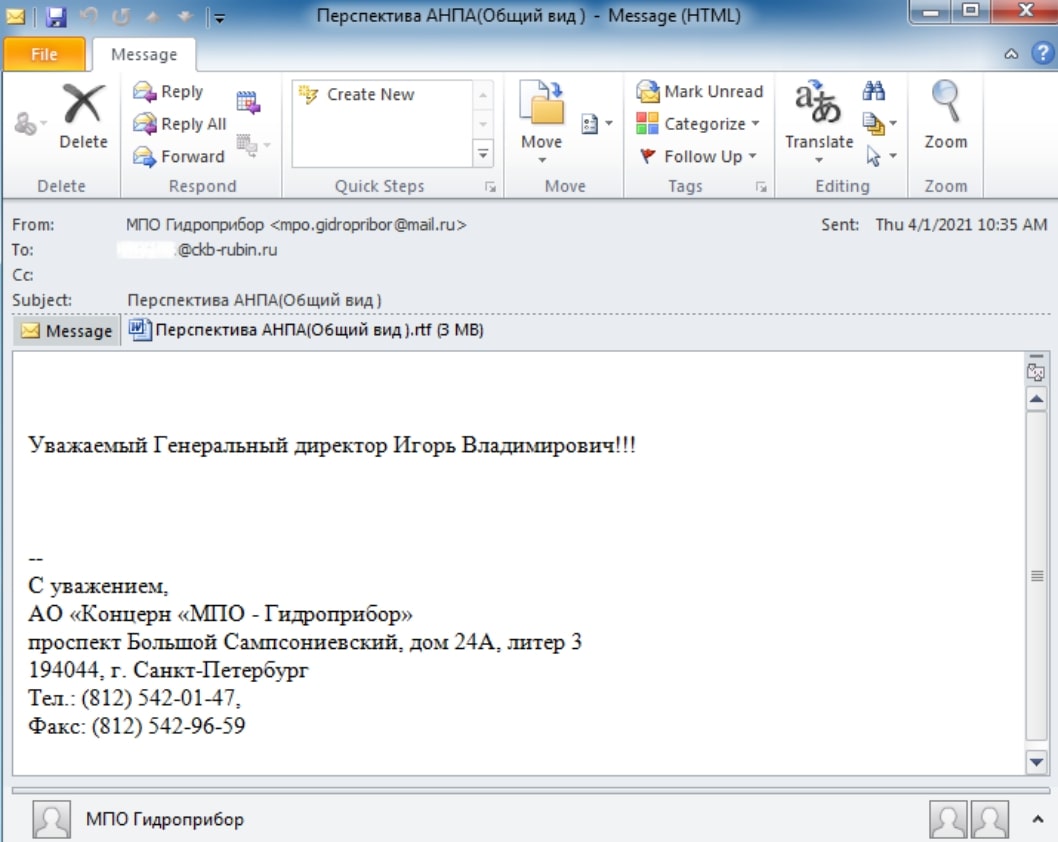

Theo trường hợp mà Cybereason Nocturnus Team khai thác thì email phishing được mạo danh là gửi từ công ty “Gidropribor” ở St. Peterburg (trung tâm nghiên cứu quốc gia, chuyên thiết kế tàu ngầm và vũ khí dưới nước).

Trong file RTF chứa bản thiết kế đơn giản của một thiết bị tự hành dưới nước:

Nhóm hacker này còn sử dụng kỹ thuật Timestomping để thay đổi thời gian file RTF được tạo ra là vào năm 2007 nhằm đánh lạc hướng điều tra.

Và để qua mặt cơ chế bảo mật của Windows thì mã độc đã được đưa PortDoor vào thư mục khởi động của Microsoft Word thay vì chạy ngay lúc mở file RTF.

#3. PortDoor nguy hiểm như thế nào?

Backdoor này được trang bị rất nhiều chức năng:

– Thu thập thông tin tình báo, lên hồ sơ chi tiết về máy nạn nhân.

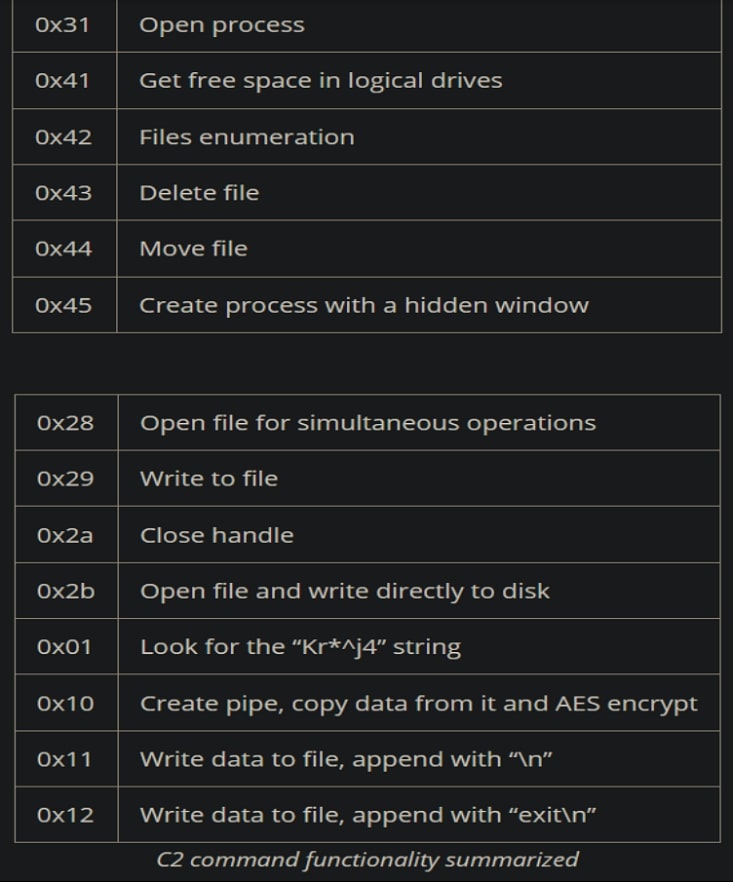

– Nhận lệnh cũng như tải thêm các công cụ hỗ trợ từ máy chủ điều khiển C2 server.

– Nó có khả năng tương tác với C2 server thông qua raw socket lẫn HTTP (cổng 443, hỗ trợ proxy authentication).

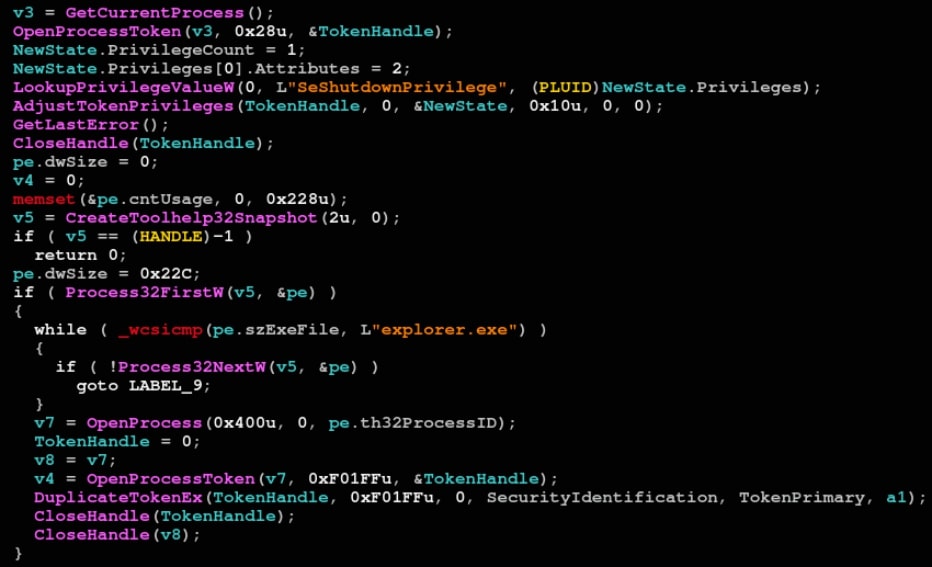

– Chiếm quyền quản trị về cho nó để thực thi các tác vụ nâng cao (privilege escalation, process manipulation). Cụ thể thì PortDoor dùng kỹ thuật Access Token Theft để đánh cắp token từ explorer.exe

Đây là đoạn mã đảm nhiệm chức năng trên:

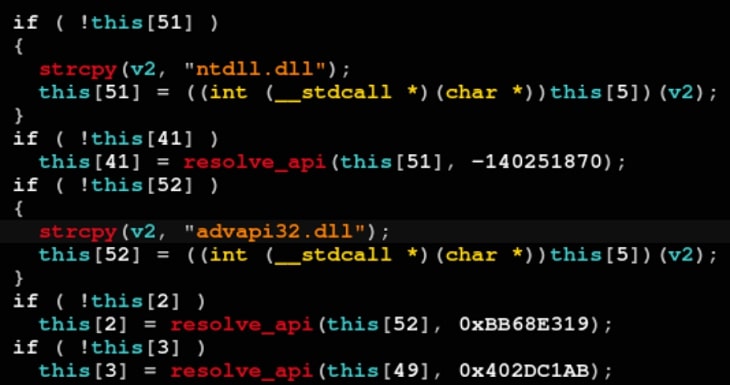

– Qua mặt “static detection evasion” của các chương trình bảo mật nhờ cơ chế “Dynamic API resolving”.

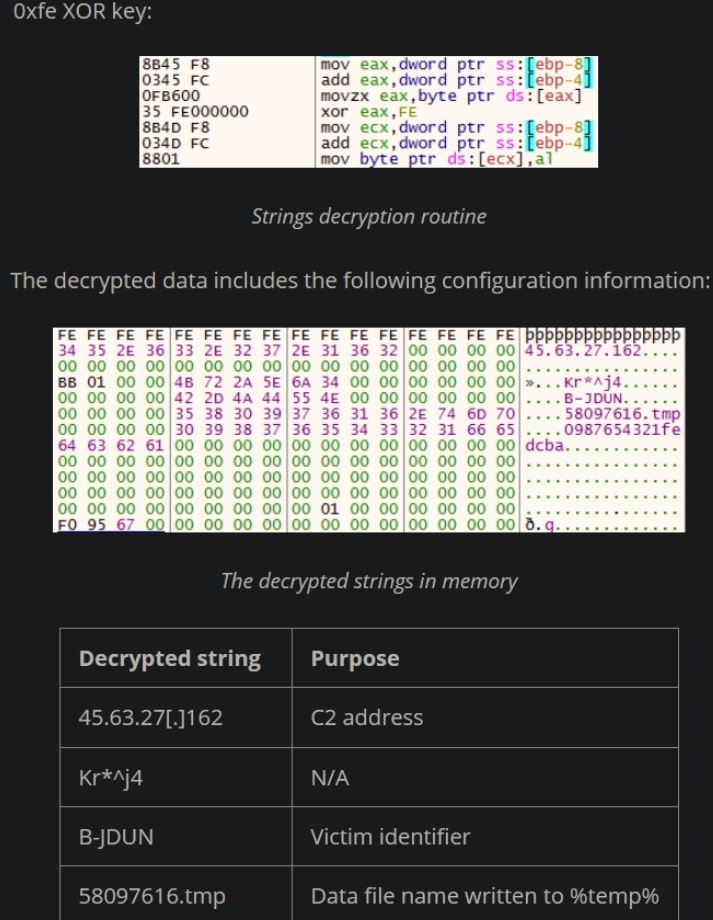

– Mã hoá dữ liệu nhạy cảm và file cấu hình với thuật toán “One byte XOR encryption”.

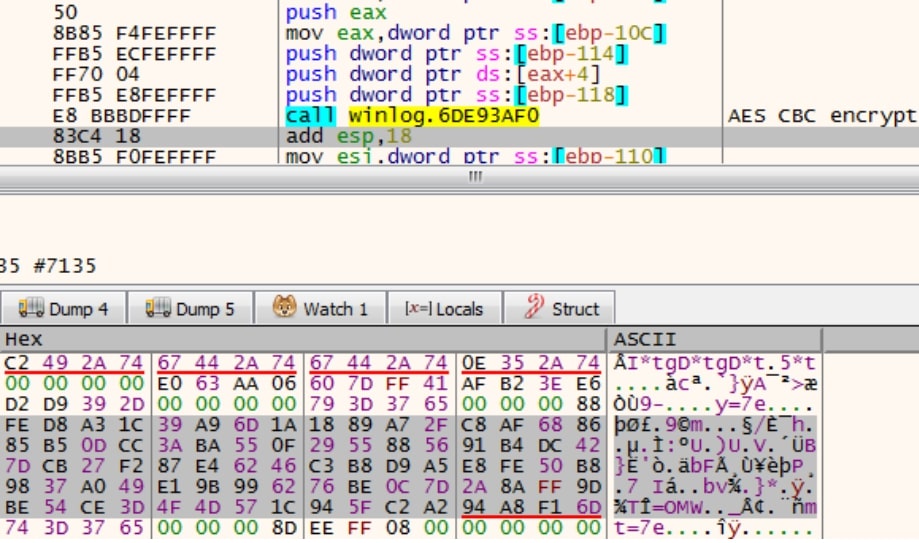

– Riêng những thông tin thu thập sẽ được mã hoá bằng AES rồi mới gửi lên C2 server.

#4. Lời Kết

Chiến tranh không gian mạng đang dần thay thế chiến tranh thương mại hay chiến tranh đạn dược, và Trung Quốc thì dần khẳng định tiềm lực trên không gian mạng khi rất nhiều bằng chứng chỉ ra vô số các tổ chức hacker nguy hiểm được quốc gia này bảo trợ.

Vâng, chiến tranh thì không khỏi đạn lạc, các bạn đừng nghĩ hacker không thèm ngó ngàng đến mình, bởi có rất nhiều lý do khác ngoài mục đích tình báo mà hacker có thể nhắm đến bạn như:

Biến máy tính của bạn thành máy chủ C2 zombie, biến máy tính của bạn thành 1 phần của mạng botnet… góp phần tấn công DoS, DDoS trong botnet của hacker, cài Ransomware đòi tiền chuộc,…

Trong câu chuyện bảo mật thì yếu tố con người là quan trọng nhất, những vụ hack động trời đều bắt nguồn từ “vector” ban đầu là con người:

Khi thì bị “lừa” cắm USB có mã độc, khi thì bị “tra khảo” lấy password hệ thống an ninh, và trong bài viết này là bị lừa mở email chứa mã độc.

Vậy nên các bạn hãy luôn ý thức về vấn đề bảo mật trong mọi trường hợp ha, trên Internet cũng như ngoài đời sống, đừng quá phụ thuộc vào các giải pháp bảo mật như Internet Security/ Anti-virus hay Firewall của công ty, keep security in mind!

CTV: Dương Minh Thắng – Blogchiasekienthuc.com

Bài viết gốc: Tại đây !

Edit by Kiên Nguyễn

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống