Dạo gần đây mình lướt qua nhiều group về an ninh mạng trên Facebook thì thấy rất nhiều bạn đăng tin kêu Admin cứu vì tài liệu quan trọng trong máy đều bị mã hóa.

Đuôi file bị đổi thành .rontok, .brrr, .fair, .mado,… tương ứng với các loại mã độc là B0r0nt0k, Dharma Brrr, FAIR, MADO,…

Vậy làm thế nào để lấy lại dữ liệu đã bị virus mã hóa, cũng như làm sao để chủ động hơn khi bị tấn công trong tương lai? Mời các bạn hãy cùng mình tìm hiểu thông qua bài viết này nha !

NOTE:

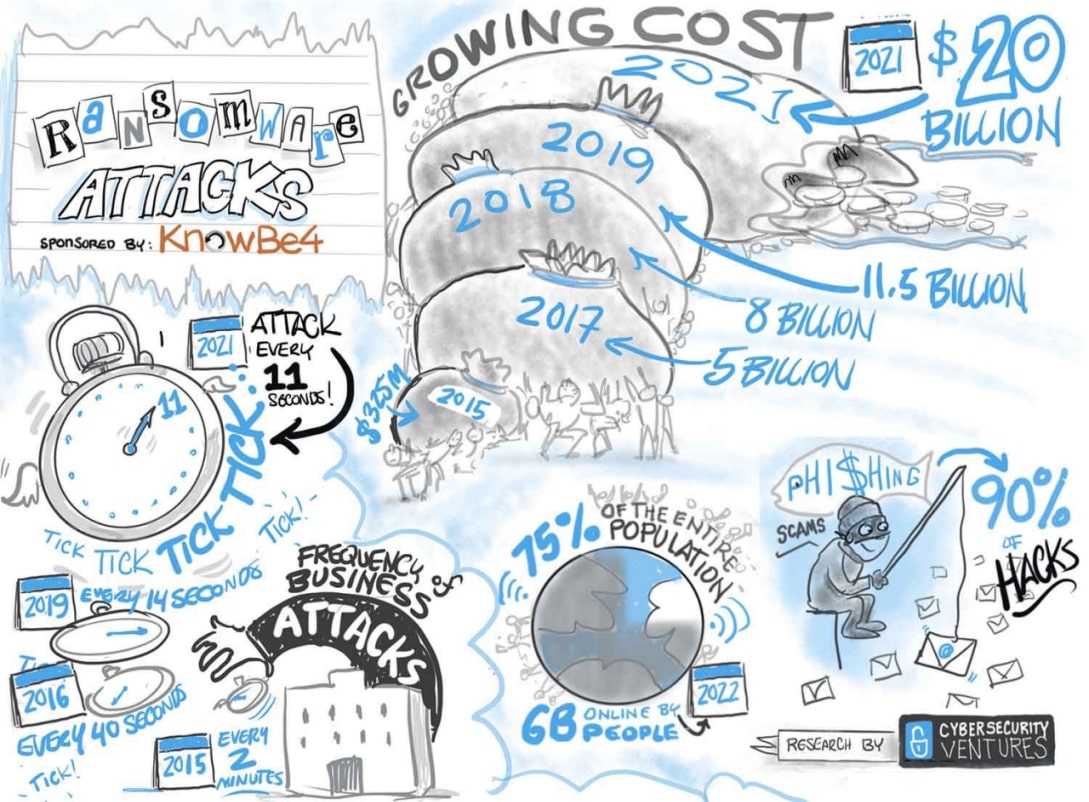

Ransomwar là gì thì chắc có lẽ các bạn cũng đã biết rồi. Một loại phần mềm gián điệp, phần mềm tống tiền cực kỳ tinh vi xuất hiện từ năm 2015 và không ngừng tiến hóa theo năm tháng.

Áp dụng cho cả máy tính cá nhân và máy server công ty !

Mục Lục Nội Dung

#1. Cô lập hệ thống quan trọng

Đây là cách tốt nhất mà một bác lao công cũng có thể làm được, đó là tắt ngay nguồn điện của máy chủ/ cụm máy chủ ngay khi nhận ra dấu hiệu bị tấn công.

Đó là đặc thù của mã hóa file, nếu bạn càng để lâu thì số lượng file bị mã hóa sẽ càng nhiều.

Vậy nên, khi bạn ngắt điện ngay và kịp thời thì nếu các file quan trọng chưa bị mã hóa thì vấn đề lớn nhất đã được đảm bảo.

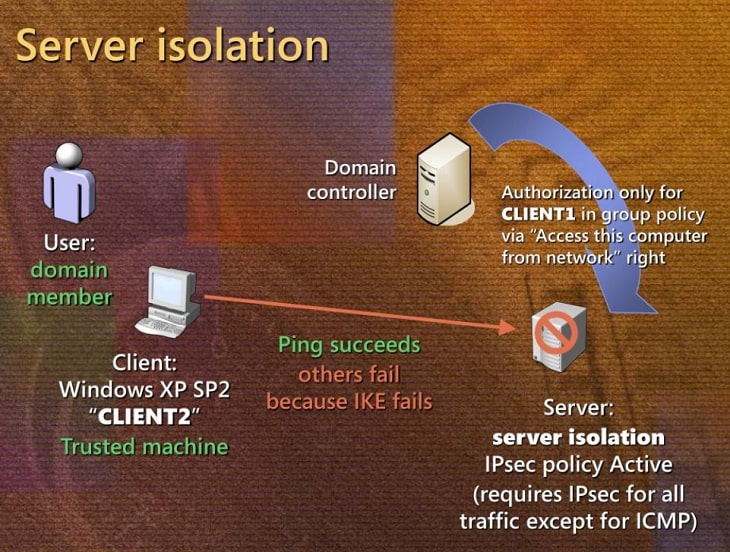

Tiếp đến là vấn đề cô lập mạng: Các máy chủ thường có thể kết nối trực tiếp với nhau hoặc là kết nối thông qua các zone. Mà đặc tính của ransomeware là luôn cố gắng lây lan trong mạng LAN cũng như phá hoại các file chia sẻ công khai trong mạng LAN đó.

Bạn cứ tưởng tượng như việc cách ly Covid ngoài đời thực vậy đó: Tránh lây nhiễm chéo, tránh ảnh hưởng đến cả cộng đồng !

#2. Đảm bảo hệ thống dự phòng để công việc vẫn diễn ra

Bên nước ngoài thì có quy chuẩn hẳn hoi (công ty nào không có thì bị thanh tra phạt ngay và luôn), quy định quy trình duy trì hoạt động doanh nghiệp cũng như khôi phục hệ thống khi gặp sự cố (Business continuity plan/ Disaster recovery component).

Nói đơn giản thì khi máy chủ bị tấn công ransomeware thì phải có máy khác để thay thế (kể cả vật lý lẫn chức năng), để đảm bảo công việc trong công ty vẫn có thể diễn ra.

Máy chủ thường mang nặng tính chức năng hơn, nên trong 1 công việc luôn cần ít nhất 2 máy đảm nhiệm kiểu load-balancer, để khi có sự cố thì 1 trong 2 máy vẫn tiếp tục công việc (web server, mail/file server, print server,…).

#3. Báo cáo sự việc lên các bên liên quan

Một số công ty thường chọn cách “ém nhẹm” vụ việc này đi để tránh gây mất uy tín công ty, nhưng đây là cách suy nghĩ rất nông cạn.

Bởi khi công khai tình hình thì khách hàng có thể nắm bắt được thông tin, cũng như cập nhật thông tin bảo mật kịp thời (nhất là các vụ password khách hàng bị lộ, rất có thể kẻ gian đăng nhập vào và thực hiện giao dịch), và tránh hoang mang từ báo lá cải gây mất uy tín công ty.

Thêm nữa là các cơ quan chức trách hay các hãng bảo mật sẽ chủ động tìm đến bạn: Giúp điều tra ra hung thủ, hỗ trợ khắc phục hậu quả,…

Ở nước ngoài, thì theo đạo luật GDPR, các công ty có 72 giờ để công bố các sự việc bị tấn công mà trong đó dữ liệu người dùng bị khai thác.

#4. Khôi phục bản sao lưu

Thay vì chờ đợi các quy trình phức tạp để giải mã dữ liệu bị mã hóa thì bạn có thể tìm ngay ở các bản sao lưu hệ thống (thứ mà mình chắc chắn mọi công ty đều có).

Ví dụ đơn giản, bạn có 1 file PowerPoint báo cáo doanh thu lỡ tay xóa mất, nhưng may là bạn có lưu trên cloud nên có thể dễ dàng lấy về được ngay, thay vì tải các phần mềm khôi phục dữ liệu ổ cứng rườm rà.

Bước thứ 4 này liên quan mật thiết đế Bước 1 ở trên, bởi rằng ổ cứng + tốc độ mạng thường là 2 thành phần chậm nhất trong hệ thống nên công tác khôi phục sao lưu thường rất mất thời gian (nhất là khi bạn không biết rõ phải khôi phục những gì => dẫn đến phải khôi phục lại toàn bộ).

Nên ở bước một, khi sớm thực hiện cô lập/ tắt nguồn máy chủ bị nhiễm thì khả năng dữ liệu bị mất sẽ tốn ít thời gian nhận diện/ khôi phục hơn.

#5. Tìm ra lỗ hổng an ninh, khắc phục và theo dõi

Chia buồn cho bạn nào không có bản sao lưu, hoặc có hệ thống sao lưu tự động nhưng lúc bị tấn công thì quá trình sao lưu đó vẫn chưa đến giờ chạy.

Giờ thì bạn phải chấp nhận mất dữ liệu, hoặc là mở file README mà hacker để lại rồi chuyển tiền chuộc thôi.

Lưu ý: Các tool khôi phục thường không lấy lại được hết hoặc tệ hơn là file lấy lại bị lỗi không đọc được, quá nhọ !

Sau khi lấy lại được dữ liệu (thứ quý giá nhất) thì bạn vẫn chưa thể rung đùi ăn uống chúc mừng được. Bởi nhiều khả năng ransomeware vẫn đang lây lan trong mạng LAN, vẫn âm thầm mã hóa các dữ liệu mà bạn không để ý.

Nên việc phòng bệnh hay chữa bệnh đều rất quan trọng, bạn phải tìm ra nguyên nhân vấn đề, tại sao virus lại xâm nhập vào được hệ thống, do người dùng sơ ý hay do hacker đã khai thác lỗ hổng bảo mật.

Từ đó cài các bản vá phần mềm, nâng cao nhận thức bảo mật cho nhân viên, chủ động hơn trong công tác khắc phục hậu quả.

Bonus thêm cho các bạn:

Nguyên nhân phổ biến nhất thường là nhân viên để lộ thông tin đăng nhập hệ thống, hoặc đơn giản là mật khẩu quá dễ đoán, dễ brute-force nên hacker có thể thâm nhập và triển khai ransomware/ virus.

Về vấn đề này, nhất là trong môi trường Windows dùng Active Directory thì xin giới thiệu giải pháp phần mềm Specops Password Policy: Giúp cấm nhân viên đặt các mật khẩu yếu, không cho phép đặt các mật khẩu đã bị lộ,…

Một vài lưu ý cho anh em sử dụng máy tính cá nhân

Với những máy tính cá nhân thì nên hạn chế những việc sau để tránh bị Ransomware tấn công:

- Không truy cập vào các trang web không an toàn, những trang web đáng ngờ. Xem chi tiết !

- Không mở hoặc tải các file đính kèm trong Email hoặc bất cứ đâu từ người mà bạn không quen biết, hoặc không được thông báo trước.

- Không click vào các liên kết dạng “mồi chài” trên Facebook, Zalo, Instagram, TikTok… và các MXH khác.

- Nâng cấp hệ điều hành Windows, nâng cấp phần mềm máy tính, cập nhật trình duyệt web thường xuyên khi có phiên bản mới.

- Nên sử dụng phần mềm diệt virus, nếu sử dụng Windows 10, Windows 11.. thì không nên tắt Windows Security

- Sao lưu dữ liệu quan trọng định kỳ, nên sử dụng dịch vụ lưu trữ đám mây để backup dữ liệu quan trọng.

- Khởi động lại máy tính ít nhất 1 lần 1 tuần. Mục đích là để các ứng dụng và hệ điều hành được cập nhật và áp dụng bản mới.

#6. Lời kết

Như vậy là các bạn đã hình dung ra những bước cần làm khi máy tính bị Ransomware tấn công rồi phải không?

Túm lại là chúng ta cần chuẩn bị tốt 5 bước bên dưới để đề phòng, cũng như khôi phục lại dữ liệu khi bị ransomware tấn công:

- Cô lập hệ thống quan trọng

- Đảm bảo hệ thống dự phòng để công việc vẫn diễn ra.

- Báo cáo sự vụ lên các bên liên quan.

- Khôi phục bản sao lưu.

- Tìm ra lỗ hổng an ninh, khắc phục và theo dõi.

Theo công ty bảo mật/an ninh mạng nổi tiếng là Group-IB thì riêng năm 2020, các chỉ số về tấn công bằng mã độc tống tiền đều tăng gấp đôi và không ngừng gia tăng.

Thêm một vài fact cho các bạn:

- Mã độc Maze và hậu duệ của nó là Egregor đứng đằng sau 35% cuộc tấn công tống tiền Ransomware.

- Mã độc không đòi tiền ngàn $ nữa mà mốc cao nhất chúng nó đòi là tiền triệu $ rồi. Nhưng tất nhiên đối tượng mà hacker nhắm đến không tầm thường 😀

- Không tính các cá nhân thì cứ mỗi 11 giây thì lại có 1 cuộc tấn công mã độc tống tiền diễn ra nhắm vào các công ty lớn và nhỏ. (Theo Cybersecurity Ventures)

- Mã độc không chừa một ai, từ “bạn nữ xài laptop màu hồng” cho đến anh sinh viên nghèo đang tìm c.r.a.c.k, cho đến các công ty lớn như Garmin, Canon, Campari, Capcom, Foxconn,… đều trải qua năm 2020 đáng nhớ.

- Mã độc đòi tiền chuộc là vũ khí chủ lực của các quốc gia có tham vọng chiến tranh mạng, bởi nó có thể vừa phá hoại kẻ địch, vừa kiếm được tiền xây nhà nữa các bạn !

Đọc thêm:

- Ngăn chặn Ransomware với Kaspersky Anti-ransomware Tool

- Tìm hiểu về Ransomware: 6 mã độc đòi tiền chuộc trên máy tính

- Cập nhật cách ngăn chặn virus tống tiền Ransomware WannaCry

- [Tips] Cách ngăn chặn Ransomware NotPetya lây nhiễm vào máy tính

CTV: Dương Minh Thắng – Blogchiasekienthuc.com

Edit by Kiên Nguyễn

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Cách dễ nhất để ko mắc là cài phần mềm diệt virus tốt