Chào mừng các bạn đã trở lại với series KaliTheKey của mình.

Ở trong bài viết trước thì chúng ta đã cùng nhau tìm hiểu về chuẩn kết nối WiFi IEEE802.11 rồi, các giao thức bảo mật đi kèm phổ biến nhất là WEP, WPA/WPA2 và cách mà các Hacker có thể khai thác các lỗ hổng của chúng để truy cập trái phép vào mạng Wifi.

Như đã tiết lộ từ trước, hôm nay mình sẽ trở lại với bài viết mới và đưa những lý thuyết dài dòng kia vào thực nghiệm.

Tất nhiên là mình sẽ sử dụng luôn các công cụ đã được tích hợp sẵn, rất mạnh mẽ ngay bên trong hệ điều hành Kali Linux.

Từ dễ đến khó, hôm nay mình sẽ bắt đầu bằng chuẩn bảo mật đầu tiên được giới thiệu cho wifi, đó là chuẩn bảo mật WEP (Wired Equivalent Protocol).

Đặc điểm của một cuộc tấn công vào WEP là nhanh, chủ động và xác suất thành công gần như tuyệt đối.

Trước khi bắt tay vào thực hành, xin được nhắc lại một lần nữa là mọi hành vi xâm nhập, bẻ khóa mà không có sự cho phép trên mục tiêu thật dù vì mục đích gì và có gây thiệt hại hay không đều là trái pháp luật.

Mọi thứ chỉ nên dừng lại ở mức thử nghiệm và nghiên cứu trên các mục tiêu giả định.

Dĩ nhiên mình đoán 80% các bạn có mặt ở đây nhờ công chị Google với những từ khóa kiểu “Cách hack wifi” trên khung Search box, nói gì cũng vậy! Thôi thì hãy cân nhắc thêm một lần trước khi phạm tội xem sao 😀

Mục Lục Nội Dung

I. Cần chuẩn bị những gì?

- Một máy tính có Card Wifi hỗ trợ Monitor mode. Phần này mình nghĩ đa số Laptop sản xuất từ năm 2010 trở lại đây đều có cả.

Chắc chắn là càng mạnh càng tốt, và dĩ nhiên máy tính bạn phải cài sẵn Kali Linux rồi ! Nếu chưa cài, mời các bạn đọc lại các bài viết cách cài Kali Linux trong Series này để có những hướng dẫn chi tiết nhất.

- Một Router Wifi đóng vai trò Access Point (AP) Victim cho chúng ta hành hạ. Hầu hết các Router trên thị trường hiện nay đều hỗ trợ chuẩn WEP như một tùy chọn dự phòng và để đảm bảo tương thích ngược cho các hệ thống cũ.

- Một thiết bị Client Wifi bất kì như Smartphone để tạo lưu lượng truy cập giả định đến AP. Về cơ bản các phương thức tấn công đều khai thác luồng lưu lượng này để tấn công bẻ khóa AP.

Trong bài viết này, mình sử dụng thiết bị với cấu hình thử nghiệm:

1/ Laptop đóng vai trò máy tấn công có cấu hình như sau:

- CPU: Intel core i7-3740QM

- GPU NVIDIA Quadro K2000m

- 16GB RAM DDR3-1600

- Chạy hệ điều hành Kali Linux 2019.2

2/ Router đóng vai trò Victim:

- TP-Link WR802n Firmware v4.0 rất tiếc là chiếc Router này của mình chỉ nạp được Firmware tiếng Trung Quốc. Và mình phải Translate mãi mới cấu hình được cho nó!

3/ Máy Client tạo lưu lượng giả định: Xiaomi Mi A1-Android 9.0

Trên thực tế, có rất nhiều công cụ khác nhau cho phép thực hiện các cuộc tấn công vào mạng Wifi. Nổi tiếng nhất có lẽ là Aircrack-ng sử dụng dòng lệnh để điều khiển.

Tuy nhiên, với tinh thần viết bằng ngôn ngữ dễ hiểu nhất có thể, mình xin giới thiệu một công cụ khác cũng được tích hợp trong Kali Linux, dựa trên Aircrack-ng và hỗ trợ giao diện đồ họa rất dễ sử dụng, nó mang tên: Fern wifi cracker.

Vậy là bước chuẩn bị đã đủ, giờ bắt tay cùng làm thôi nào!

II. Tiến hành bẻ khóa giao thức WEP: Siêu đơn giản và tỉ lệ thành công 100%

Note: Trong bài viết mình viết tắt Access Point là AP nha các bạn !

#1. Cấu hình Access Point (AP) victim chuẩn mã hóa WEP

Như đã nói bên trên, rất đáng tiếc là chiếc Router mà mình sử dụng chỉ hỗ trợ Firrmware tiếng Trung Quốc. Mặt khác mỗi Router lại có giao diện cấu hình khác nhau, chính vì vậy mình sẽ không đi sâu đề cập từng bước thiết lập.

**//** Đối với các loại Router khác thì các bạn cũng áp dụng tương tự nha. Chỉ cần nắm được các thông tin như bài hướng dẫn là có thể áp dụng được.

Sau khi thiết lập thì các thông số của AP là:

- Chuẩn mã hóa WEP, 64bit.

- Mã khóa WEP là 12345678AB.

Đọc thêm:

Để cấu hình một chiếc Router có thể phát Wifi thì bạn có thể tham khảo lại bài viết – Hướng dẫn cách thiết lập TP-Link để phát Wifi dễ dàng

Trong suốt quá trình tấn công mình dùng máy Client là Smartphone Android truy cập Access Point và duyệt web để tạo lưu lượng giả định.

#2. Thực hiện tấn công Access Point (AP) chuẩn mã hóa WEP

+ Bước 1: Đầu tiên, các bạn vào menu Applications của Kali Linux.

Trong Menu này mình liệt kê tất cả các công cụ bảo mật có trong hệ điều hành được phân chia theo mục đích sử dụng với hàng chục công cụ mỗi loại. Tổng cộng lên tới hàng trăm công cụ khác nhau !

Tool mà chúng ta sử dụng ngày hôm nay là Fern Wifi cracker, nằm trong phân mục Wireless Attacks.

+ Bước 2: Đây là giao diện chính của phần mềm sau khi khởi động.

Trước hết các bạn nhấn vào Refresh để phần mềm nhận diện các phần cứng mạng có trong máy, bao gồm cả Card Wifi.

Sau đó nhấn vào Select Interface để chọn card wifi. Thông thường với mỗi máy tính chỉ có một card wifi có tên mặc định là wlan0.

+ Bước 3: Sau bước chọn Card, bạn nhấn Scan for access point để phần mềm quét các AP xung quanh.

+ Bước 4: Quá trình quét hoàn tất.

Đối với trường hợp thử nghiệm của mình máy quét được duy nhất 1 AP cấu hình WEP (chính là AP mình vừa cấu hình) và 52 AP cấu hình WPA/WPA2 xung quanh.

Bạn cũng thấy phần mềm dùng màu đỏ cho biểu tượng AP chuẩn WEP, và màu xanh cho chuẩn WPA, cái nào rủi ro bảo mật cao hơn chắc không cần nói cũng biết rồi 🙂

Cũng vì thế mà hiện nay giao thức bảo mật WPA/WPA2 luôn được đặt mặc định cho các Router lắp đặt mới. Mình nhấn vào ô WEP để bắt đầu thực hiện kịch bản bẻ khóa WEP.

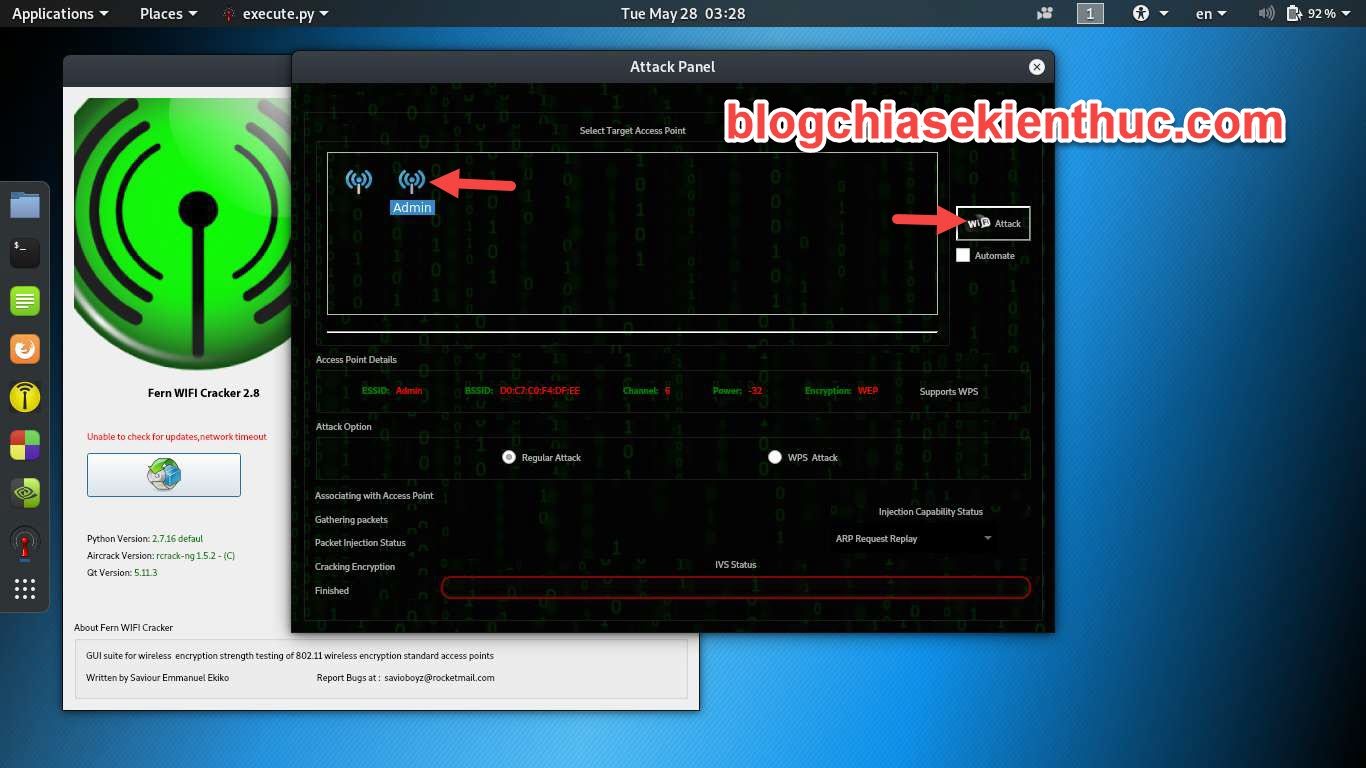

+ Bước 5: Cửa sổ mới xuất hiện, trong khung lớn nhất ở giữa là danh sách các AP. Các bạn click chọn AP mục tiêu, khi đó ngay dưới khung này là dòng thông số màu đỏ thể hiện các chỉ số:

- ESSID: Tên mạng wifi mà người sử dụng có thể nhìn thấy.

- BSSID: Tên dưới dạng địa chỉ cho các thiết bị giao tiếp với nhau.

- Channel: Số kênh wifi sử dụng.

- Power: Cường độ sóng, càng gần 0 càng mạnh.

- Encryption: Chuẩn mã hóa

Các thiết lập khác các bạn để mặc định là Regular Attack => và click Wifi Attack để bắt đầu quá trình.

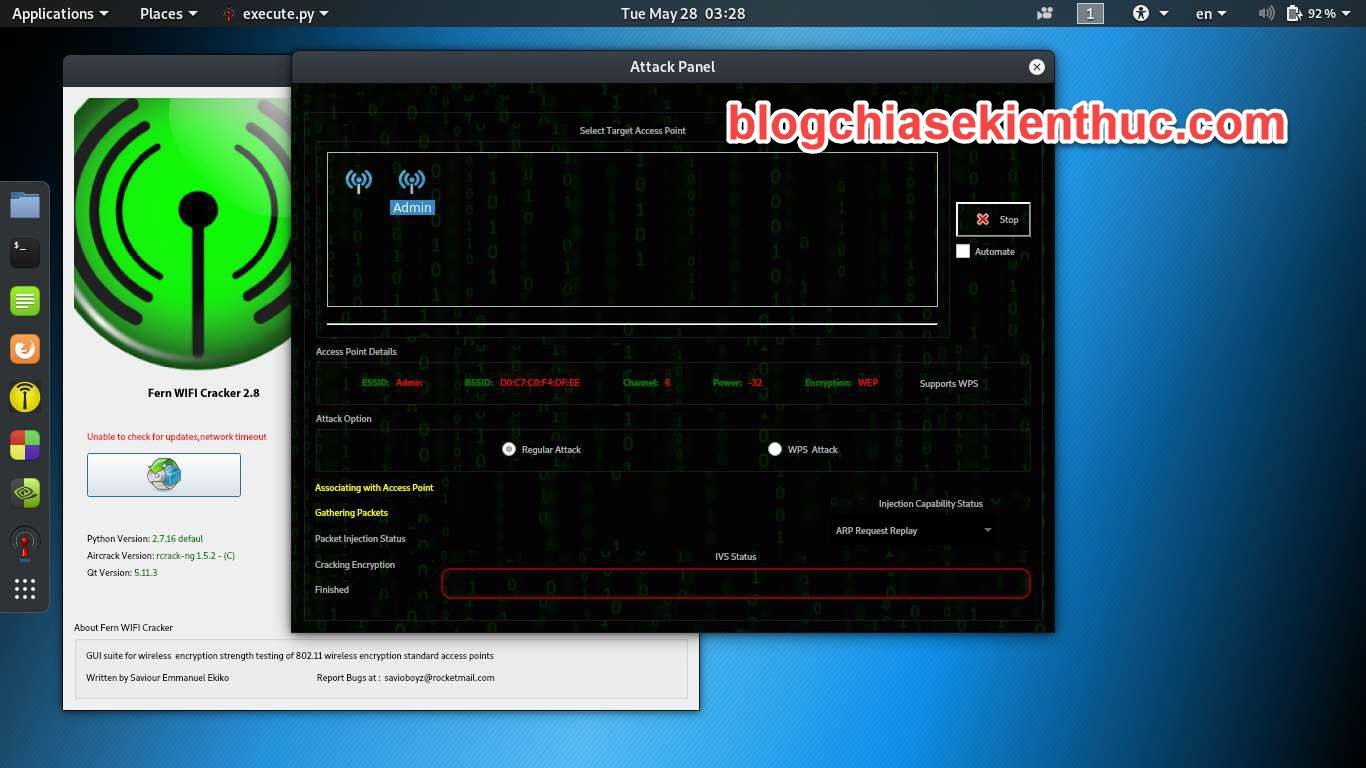

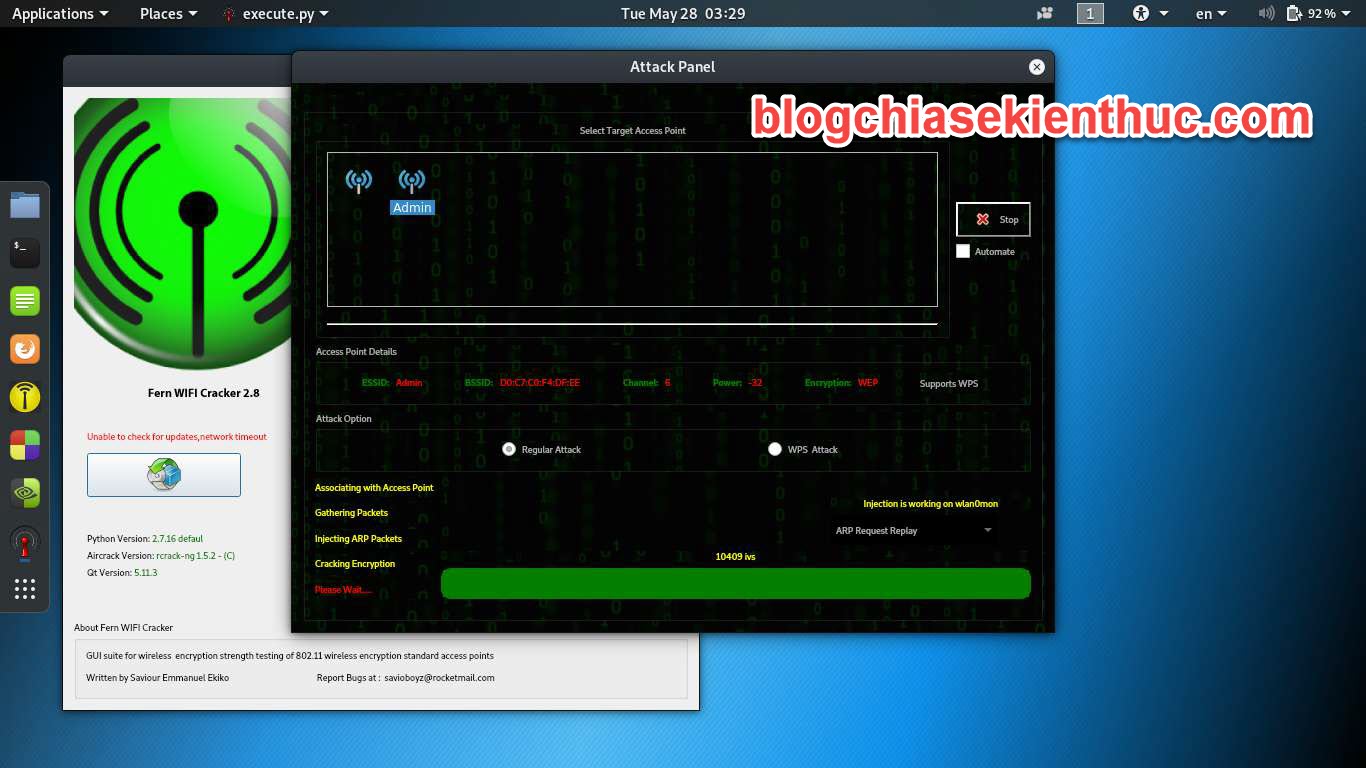

+ Bước 6: Cuộc tấn công bắt đầu lúc 03h28phút.

Có thể thấy ở các dòng trạng thái sáng màu vàng, quá trình tấn công bắt đầu bằng liên kết với AP (Associating with Acess Point) và thu thập các gói dữ liệu giữa AP và Client (Gathering Packet).

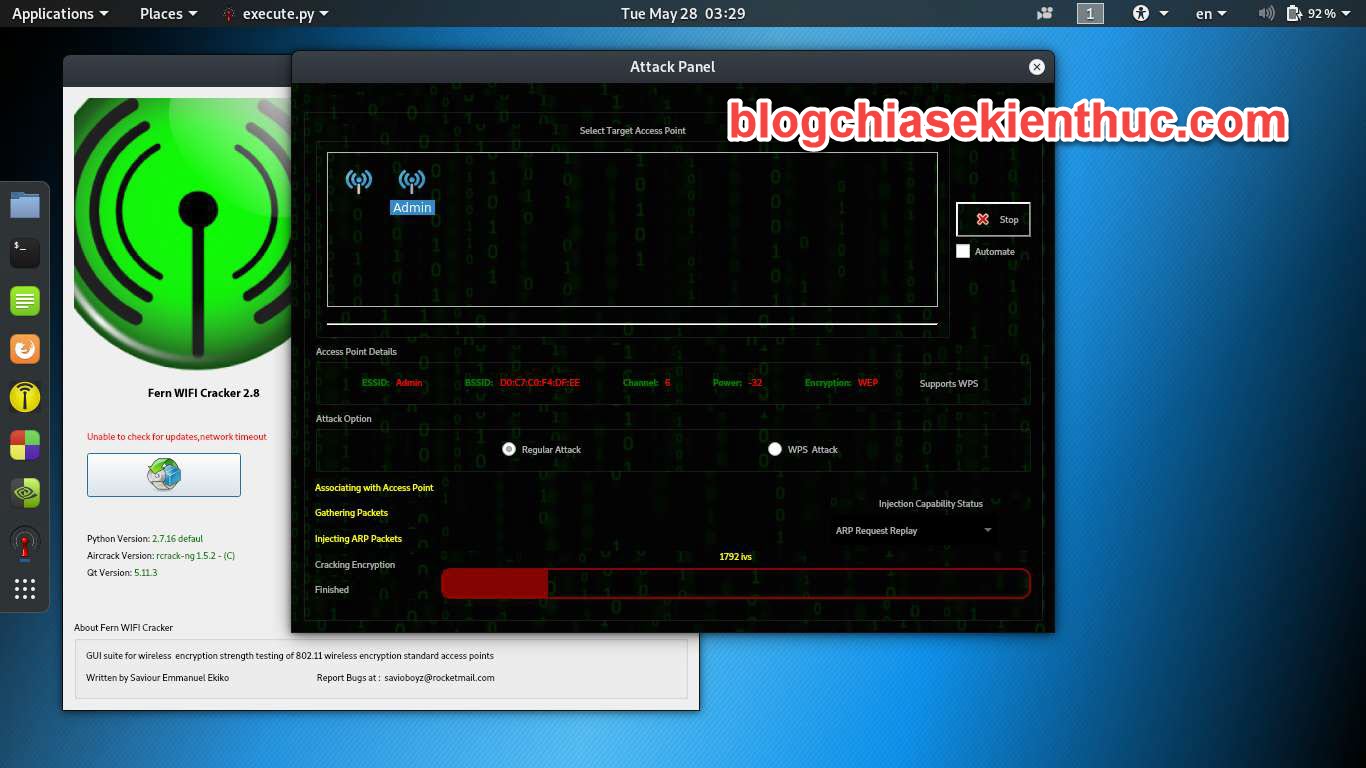

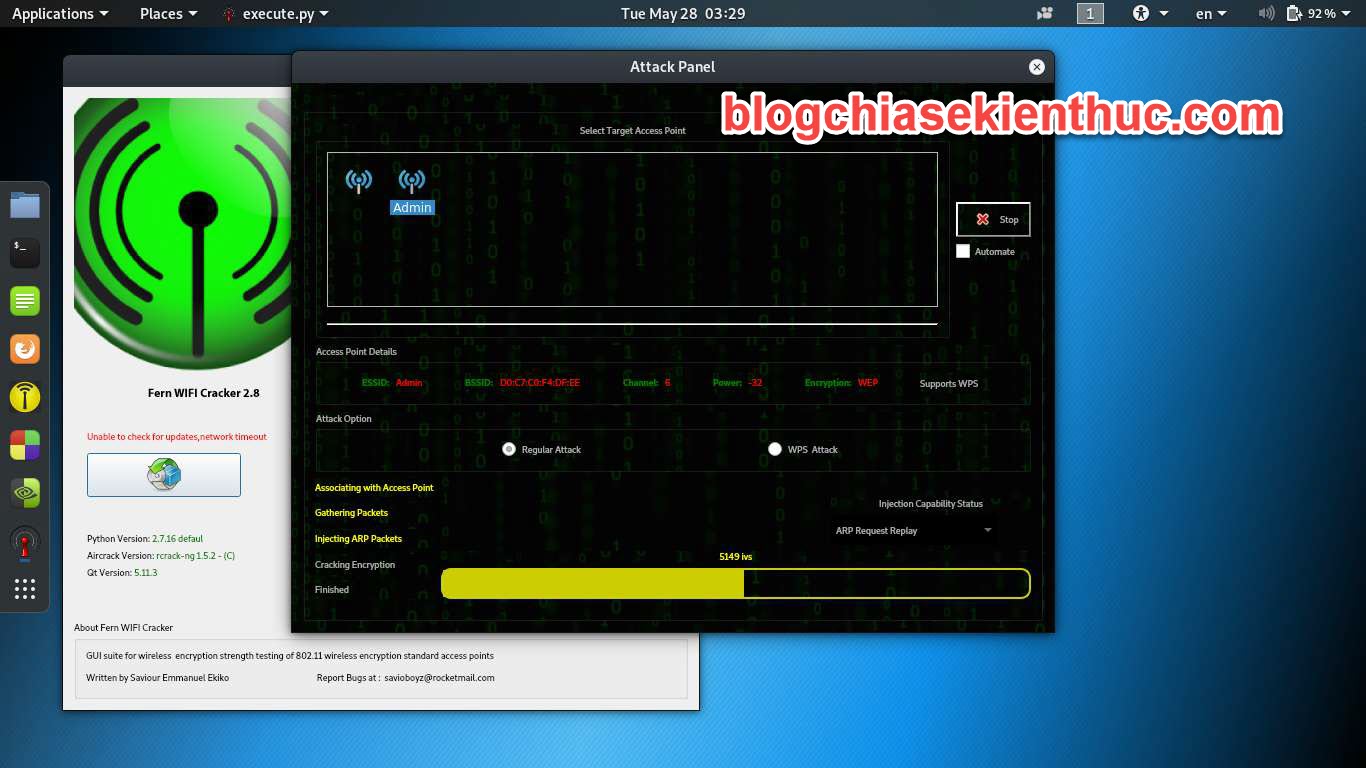

+ Bước 7: Quá trình tiêm các gói ARP (Injecting ARP Packets) nhằm buộc AP liên tục gửi đi các gói dữ liệu chứa khóa IV (Initialization Vector- mình đã nhắc ở bài trước).

Quá trình này có thể diễn ra tự động nhưng trên thực tế, nếu có Client đang kết nối và trao đổi dữ liệu với AP, tốc độ thu thập khóa IV càng nhanh nếu lượng dữ liệu trao đổi càng nhiều. Mình liên tục dùng Client tải trang Web và video ở bước này để tăng tốc.

Tiếp tục thu thập các gói…

+ Bước 8: Sau khi thu thập đủ gói dữ liệu cần thiết, quá trình bẻ khóa mã hóa diễn ra (Cracking Encryption)

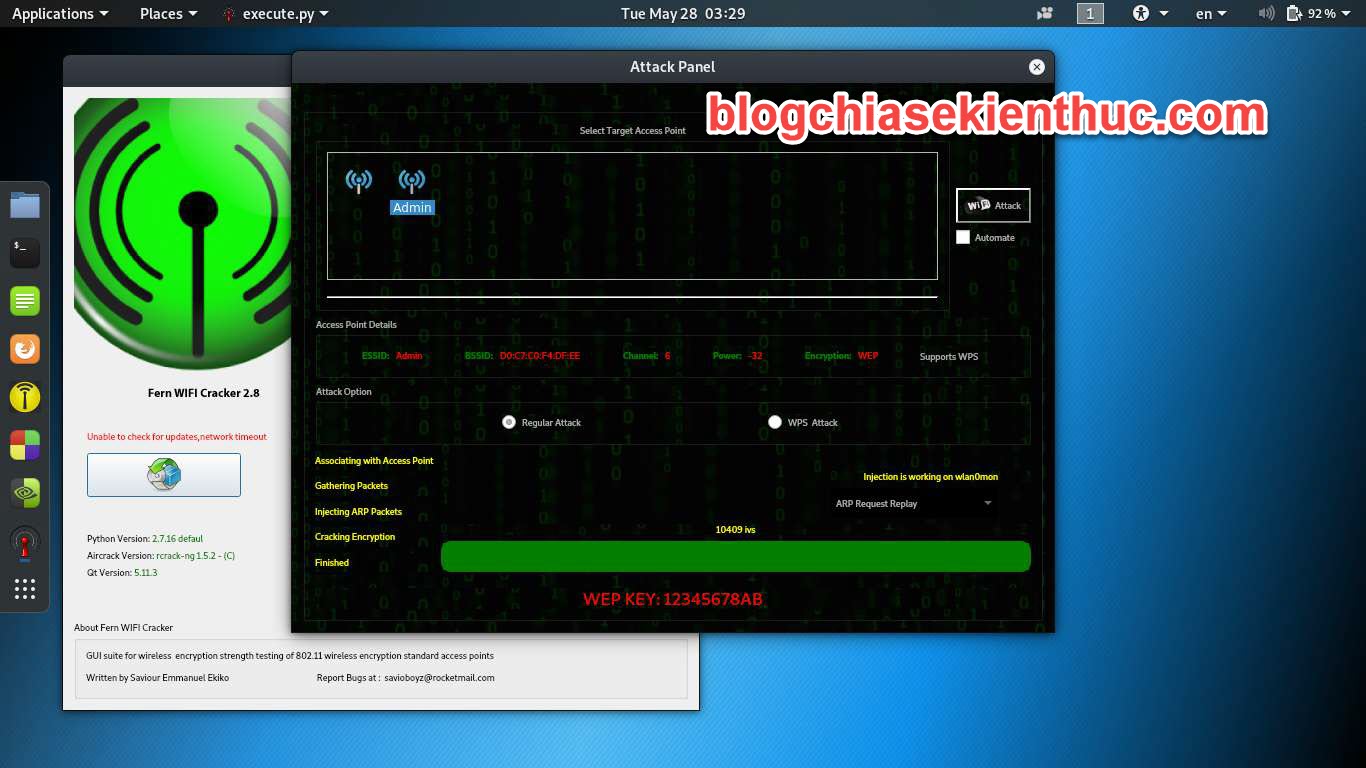

+ Bước 9: Done! Như vậy quá trình Cracking diễn ra trong chưa đầy 2 phút ! Khóa WEP thu được hoàn toàn trùng khớp với những gì mình đã khởi tạo!

III. Đánh giá cách làm

- Mọi điều kiện của cuộc tấn công được mình giả định và thiết lập ở mức lí tưởng nên cuộc tấn công chỉ diễn ra nhanh (trong 2 phút). Thời gian thực tế có thể dài hơn.

- Tuy nhiên, cho dù đặt lại độ dài khóa thành 128bit và hạn chế các hoạt động trao đổi dữ liệu Client-AP thì vẫn không thể ngăn chặn cuộc tấn công vào giao thức WEP. Rất rõ ràng, lựa chọn WEP làm chuẩn bảo mật cho Router Wifi nhà bạn là nắm chắc nguy cơ mất an toàn thông tin.

- Và thực tế là hiện nay còn rất ít AP sử dụng WEP nên một cuộc tấn công thực tế khai thác lỗ hổng của chuẩn này dù muốn cũng sẽ không dễ thực hiện !

IV. Lời Kết

Như vậy trong bài viết hôm nay chúng ta đã thực hành xong cuộc tấn công vào chuẩn bảo mật WEP của hệ thống WiFi rồi nha.

Vì tính chất yếu kém đã thể hiện ra mà hiện nay chuẩn này đã bị thay thế hoàn toàn bởi WPA/WPA2. Trong bài viết tiếp theo của series, mình sẽ giới thiệu tiếp đến các bạn quá trình bẻ khóa chuẩn bảo mật WPA/WPA2 bằng phương thức tấn công từ điển (Dictionary Attack).

Các bạn hãy tiếp tục theo dõi để ủng hộ cho mình nhé !

CTV: Vũ Hữu Thăng – Blogchiasekienthuc.com

Edit by Kiên Nguyễn

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Hóng bài WPA2

Mà các bác cho em hỏi dùng máy bàn cắm usb wifi có làm được không ạ

Mình nghĩ là được đó bạn.