#1. Sơ lược về Process Ghosting

Các nhà nghiên cứu bảo mật đã phát hiện ra một phương pháp thực thi mã độc mới với tên gọi “Process Ghosting”.

Kỹ thuật này lợi dụng việc tráo đổi Executable Image giữa một chương trình bình thường với chương trình chứa mã độc, từ đó mã độc được thực thi dưới danh nghĩa của ứng dụng đã được trust (tin cậy) bởi hệ điều hành, cũng như các phần mềm bảo mật.

Chúng ta có thể hiểu Process Ghosting thông qua 2 phát biểu của chuyên gia Gabriel Landau của hãng Elastic như sau, nguyên văn:

“With this technique, an attacker can write a piece of malware to disk in such a way that it’s difficult to scan or delete it — and where it then executes the deleted malware as though it were a regular file on disk.”

“This technique does not involve code injection, Process Hollowing, or Transactional NTFS (TxF).”

Mình xin dịch đại ý đó là:

Hacker có thể lưu malware vào máy của nạn nhân như 1 file bình thường, rồi chạy nó bình thường, nhưng lạ đời là các chương trình diệt virus không thể scan, không thể phát hiện hay xóa nó được.

Những malware sừng sỏ với các kỹ thuật cao cấp như code injection, Process Hollowing, TxF cũng phải ngả mũ chào thua kỹ thuật mới này, rất kinh dị thưa các bạn !

#2. Process Ghosting và những tiền bối

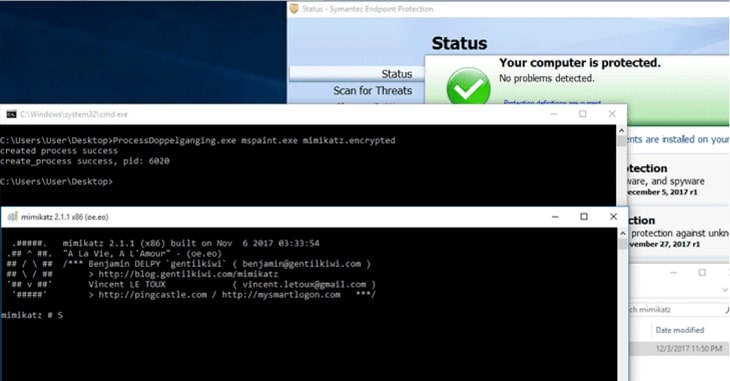

Trước đó thì chúng ta có các hậu duệ của nó như là Process Herpaderping (với kỹ thuật code injection) và Process Doppelgänging (với fileless malware), nay có thể nói Process Ghosting là sự tổng hợp/nâng cấp cho các kỹ thuật trước đó, khiến cho các giải pháp bảo mật bất lực thực sự.

Ngoài ra còn có kỹ thuật Process Doppelgänging, tương tự như Process Hollowing sử dụng kỹ thuật chèn mã độc vào address space của 1 ứng dụng bình thường đang chạy.

Còn Process Herpaderping (được các nhà bảo mật công bố chi tiết vào tháng 10/2020) là một phương pháp “ẩn thân”, chương trình đã được “mapped in memory” là mã độc, nhưng bản thân nó trên ổ cứng lại là file bình thường, rất tinh vi thưa các bạn !

https://www.elastic.co/blog/process-ghosting-a-new-executable-image-tampering-attack

Các bạn có thể tìm hiểu kỹ thuật Process Herpaderping ở các bài nghiên cứu nước ngoài, mình xin nói ngắn gọn về nó trước như sau:

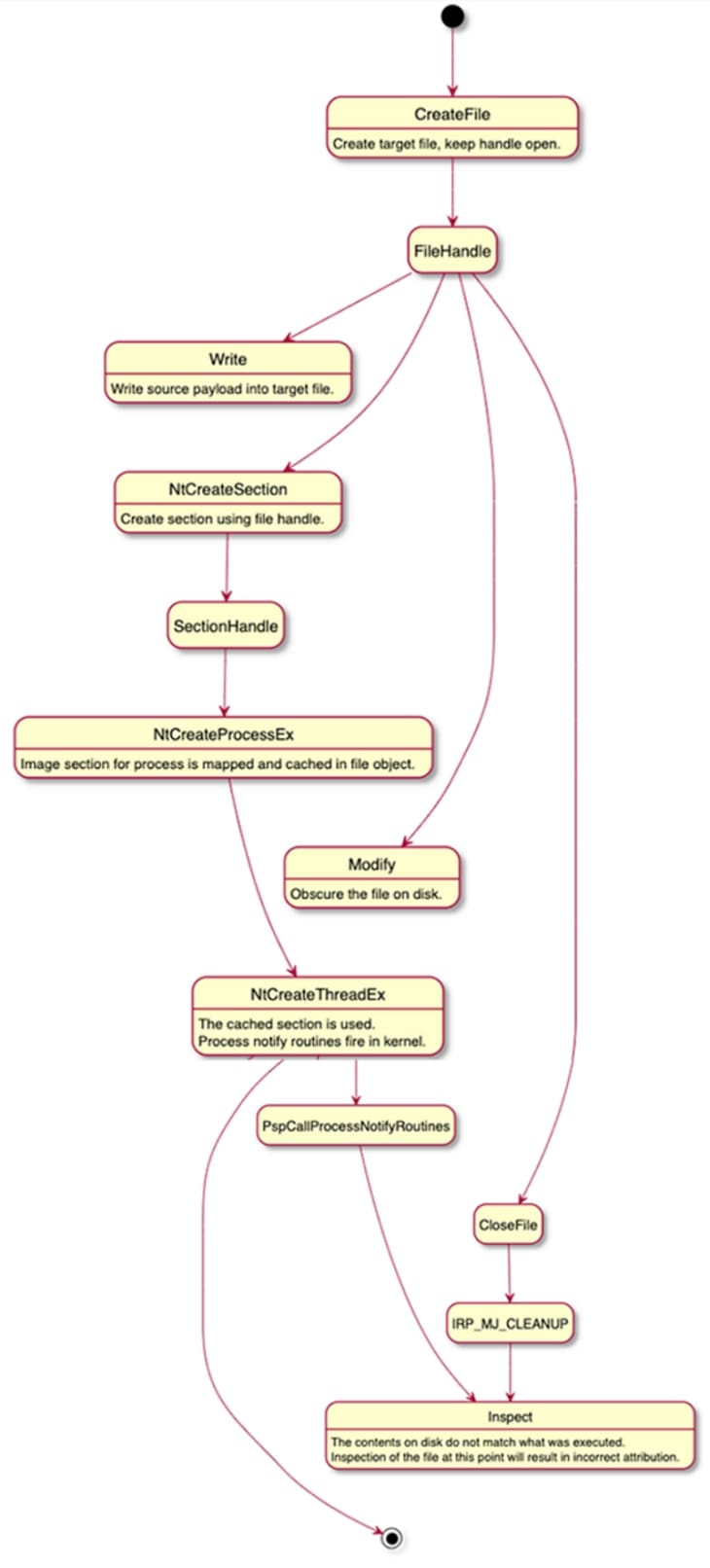

Phương pháp này lợi dụng lỗ hổng trong lúc một process (tiến trình) được tạo ra và trước khi các chương trình bảo mật được hệ điều hành báo về việc này, trong khoảng thời gian chờ đó, hacker nhanh trí sửa file thực thi trên đĩa thành một file bình thường.

Đến khi các chương trình bảo mật thực hiện quét, chúng chỉ thấy các file vô hại mà thôi.

Với tổng hợp những kỹ thuật họ Process… trên (Doppelgänging, Herpaderping,…) thì Process Ghosting còn được nâng lên 1 tầm cao mới, đó là khả năng thực thi mã độc ngay khi file trên ổ cứng đã bị xóa.

(Về góc độ kỹ thuật thì Windows đã tiếp tay cho kỹ thuật này khi Windows đảm bảo file thực thi (mapped executable) chỉ bị sửa/xóa hoàn toàn sau khi mã nhị phân (binary) đã được map vào 1 image section (binary is mapped into an image section).

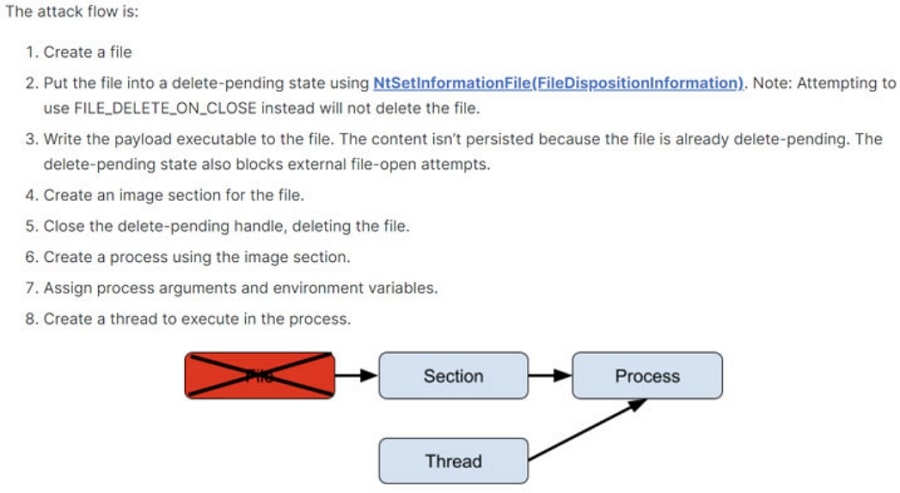

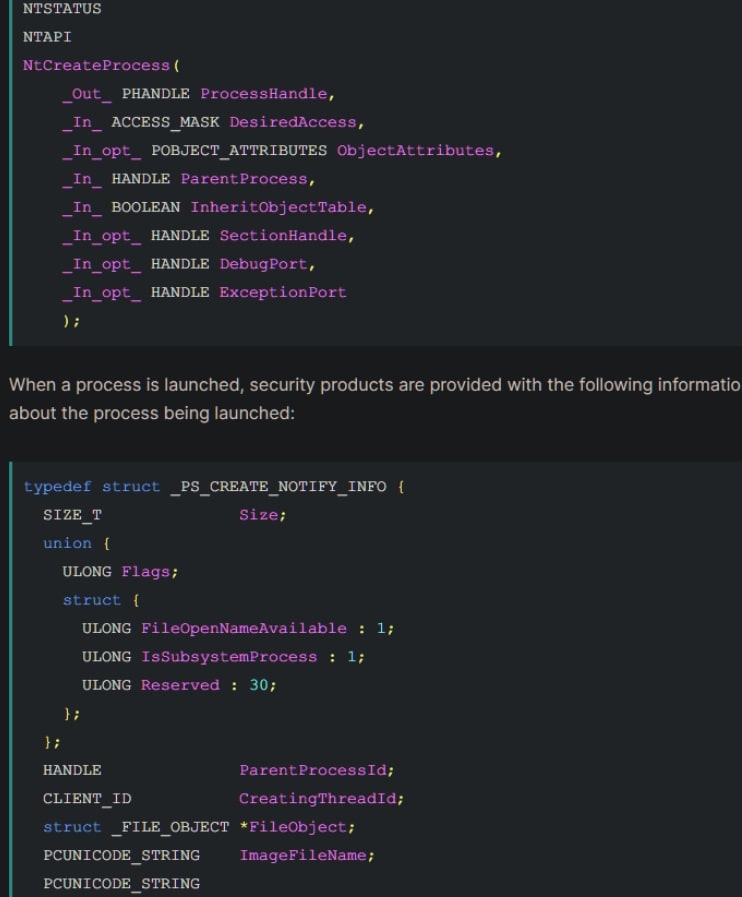

Cơ chế hoạt động được chuyên gia bảo mật nổi tiếng Landau của Elastic giải thích ngắn gọn như sau:

Hacker viết chương trình tạo 1 file, đánh dấu nó là pending-delete, rồi map nó vào một image section => sau đó xóa file handle để file bị hệ điều hành xóa hoàn toàn => cuối cùng là tạo 1 process từ mapped image section thay vì từ file trên ổ cứng như truyền thống.

#3. Lời kết

Hãng bảo mật Elastic Security đã thông báo cho Microsoft thông qua Microsoft Security Response Center (MSRC) và Microsoft cũng đã có những động thái nhất định thay vì phụ thuộc vào các chương trình diệt virus.

Cụ thể thì Microsoft đã cập nhật hệ điều hành Windows để ngăn ngừa phương pháp tấn công này, đồng thời cho ra mắt Sysmon 13 trong bộ Sysinternals Suite cho phép phát hiện Process Herpaderping, Process Hollowing cùng các biến thể.

Sysmon 13 tự động ghi log vào Windows với Event ID 25 khi nó phát hiện mã độc “tráo đổi” process image của một chương trình bình thường với process image đáng ngờ.

Hoặc là khi mapped image của một tiến trình không khớp với file trên ổ cứng của nó, hoặc là file trên đĩa bị khóa/hạn chế truy cập (những dấu hiệu của kỹ thuật họ Process… đang được sử dụng).

Cá nhân người dùng chúng ta thì nên thường xuyên cập nhật Windows, hãy cài các chương trình bảo mật uy tín và có bản quyền đầy đủ như Kaspersky, ESET Smart Security, BKAV,… tránh trường hợp dùng AV xịn nhưng signature bị outdated.

CTV: Dương Minh Thắng – Blogchiasekienthuc.com

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống