Đợt bùng phát của botnet Gitpaste-12 đầu tiên là vào khoảng tháng 10 đến tháng 11/2020, đây là một botnet nguy hiểm, bởi khả năng núp bóng đằng sau các dịch vụ nổi tiếng như GitHub hay Pastebin để phát tán/cài đặt các thành phần độc hại lên máy nạn nhân.

#1. Sơ lược về Gitpaste-12

Botnet này được biết đến dưới dạng botnet đào tiền ảo “crypto-mining Gitpaste-12”, và Juniper Threat Labs là hãng phát hiện ra nó đầu tiên.

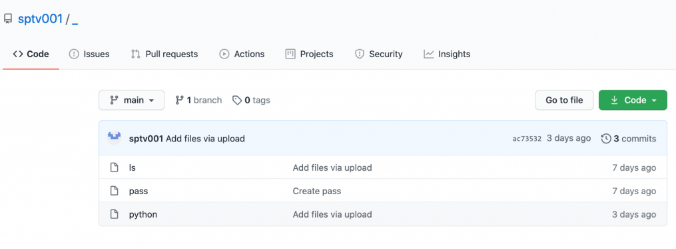

Gitpaste-12 lợi dụng GitHub để lưu trữ mã độc online (khoảng 12 module), còn Pasterbin URL để lưu trữ các câu lệnh thực thi các mã độc này.

Sau khi hoạt động được 12 ngày (từ 15/10/2020) thì bị các hãng bảo mật phát giác, dẫn đến vào ngày 30/10/2020 thì các tài khoản Pastebin và GitHub độc này bị gỡ xuống.

Rồi thì mới đây không lâu, từ 10/11/2020 (theo Juniper cho hay) thì đợt phát tán thứ 2 của Gitpaste-12 lại tiếp tục với một GitHub repo và một acc Pastebin khác.

Lần này, cách thức hoạt động của nó tinh vi hơn với 3 thành phần chính như sau:

- Phần mềm đào tiền ảo chạy trên Linux.

- File từ điển chứa mật khẩu để cho tool

brute-forcesử dụng. - Module hỗ trợ khai thác lỗi chiếm quyền admin đối với các HĐH Linux x86_64.

Mình xin nói kỹ hơn về cách thức hoạt động của con “sâu” này (tức là “worm” theo cách gọi dựa trên phân loại mã độc, nhiều con “sâu” bị lây nhiễm tạo thành một botnet):

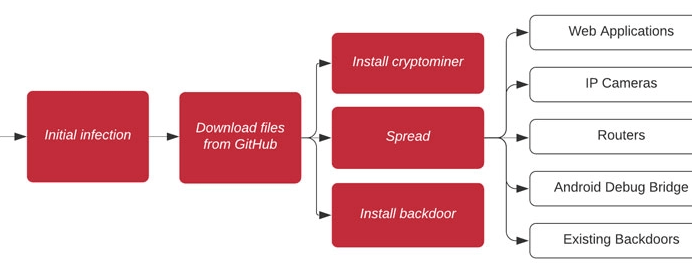

Khi người dùng vô tình mở file thực thi chứa mã độc hại (chương trình X10-unix, được lập trình bằng ngôn ngữ Go, chạy được trên cả MIPS/ARM/Windows), thì phần mềm này sẽ tự động truy cập đến các “hướng dẫn độc hại tiếp theo” được lập trình sẵn ở trên 1 GitHub repo + 1 Pastebin cố định.

#2. Cách thức Gitpaste-12 hoạt động

Theo nhà nghiên cứu Asher Langton của hãng Juniper thì: “Loại worm này khai thác rất nhiều lỗ hổng đối với nhiều đối tượng: ứng dụng web, IP camera, thiết bị Router và các thiết bị IoT khác (tầm 31 lỗ hổng, có cả lỗ hổng 0-day nữa, dễ sợ thật !)

Điểm đặc biệt là nó có thể lợi dụng ADB của các máy Android để cài malware, nếu phát hiện đối tượng đã bị nhiễm “sâu” trước đó thì nó sẽ tận dụng backdoor có sẵn này luôn.

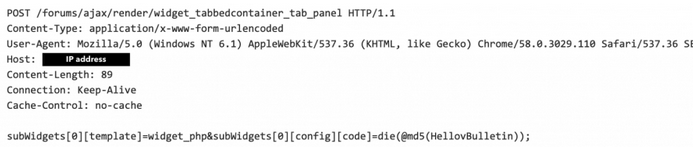

Các lỗ hổng nổi bật (mới xuất hiện trong năm nay) trong 31 cái mà Gitpaste-12 sử dụng:

- Lỗi thực thi mã từ xa của ứng dụng F5 BIG-IP Traffic Management User Interface (CVE-2020-5902)

- Pi-hole Web (CVE-2020-8816)

- Tenda AC15 AC1900 (CVE-2020-10987)

- vBulletin (CVE-2020-17496)

- SQL injection của FUEL CMS (CVE-2020-17463)

Đối với nạn nhân sử dụng hệ điều hành Android thì sau khi cài chương trình độc hại X10-unix và phần mềm đào tiền ảo Monero lên máy nạn nhân => thì malware còn mở 2 cổng backdoor là 30004 và 30006, rồi upload địa chỉ IP nạn nhân lên Pastebin.

Nếu phát hiện nạn nhân có ADB ở port 5555 thì nó sẽ tự mở kết nối, và tất nhiên nếu ADB Android của nạn nhân bảo mật kém thì malware sẽ tải về và cài đặt ứng dụng weixin.apk để chạy những câu lệnh độc hại khác.

#3. Lời kết

Hiện tại thì hãng bảo mật Juniper chỉ mới xác định được 100 host bị nhiễm malware, và với cơ chế lan truyền thông qua lỗi 0-day thì chưa biết có bao nhiêu nạn nhân tiếp theo nữa, theo cấp số nhân chứ không đùa các bạn ạ @@

Trong thời đại công nghệ 4.0, các hãng bảo mật, các chuyên gia càng xây dựng nhiều công cụ bảo mật, nền tảng an ninh bao nhiêu thì các biến thể của “virus” lại càng tiến hóa mạnh mẽ bấy nhiêu, kiểu như “đạo cao 1 thước, ma cao 1 trượng” vậy!

Các bạn cần nâng cao cảnh giác khi truy cập web lạ, mở file không rõ nguồn gốc, tránh trở thành “zombie” trong botnet đi hại người này.

Đọc thêm:

- Kinh nghiệm bảo mật máy tính, bảo vệ dữ liệu cực hay

- 8 tiện ích mở rộng giúp bạn an toàn hơn trên Internet

- 13 lưu ý bạn PHẢI BIẾT để luôn được AN TOÀN TRÊN INTERNET

Tốt nhất là sử dụng chương trình bảo mật/diệt virus bản quyền như của Kaspersky hay ESET Internet Security kể cả trên điện thoại lẫn Laptop nha các bạn !

CTV: Dương Minh Thắng – Blogchiasekienthuc.com

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống