Mạng Internet đã và đang có những bước tiến vượt bậc trong những năm trở lại đây, sự phát triển như vũ bão ấy đã kéo theo sự tăng vọt của những vụ tấn công mạng, sự ra đời và lây lan nhanh chóng của những con virus nguy hiểm mà tiêu biểu là Ransomware WannaCry và đồng bọn.

Mà mảnh đất màu mỡ cho bọn virus này hoành hành không gì khác, đó chính là Microsoft Windows. Nhưng điều này không đồng nghĩa với việc hệ điều hành Windows có hệ thống bảo mật kém, chẳng qua là do Windows quá phổ biến mà thôi 😀

Nếu bạn là người thường xuyên đọc báo mạng thì có lẽ cũng đã biết, “Zerologon” là cái tên đang liên tục được được các website về công nghệ, các trang báo mạng quốc tế réo tên trong một thời gian dài.

Mình cũng đã đọc một lượt các bài viết để tìm hiểu về cái thứ gọi là Zerologon này và bài viết này là để chia sẻ lại cho các bạn những thông tin về lỗ hổng bảo mật nghiêm trọng trên Windows Server – mang tên ZEROLOGON !!!!!

Tìm hiểu về lỗ hổng bảo mật Zerologon

“Zerologon” hay còn được gọi với tên mã CVE-2020-1472 là một lỗ hổng được phát hiện và thông báo cho Microsoft bởi nhà nghiên cứu bảo mật Tom Tervoort của công ty Secura.

Dù cho đạt điểm 10/10 theo thang điểm của CVSS (Common Vulnerability Scoring System) – Hệ thống đánh giá mức độ nguy hiểm của các lỗ hổng bảo mật trên máy tính nhưng Zerologon chỉ được tiết lộ cho toàn bộ người dùng khi Microsoft phát hành bản vá lỗi Patch Tuesday, tuy nhiên, ở thời điểm đó nó vẫn chưa được xem là một vấn đề nghiêm trọng.

Mãi cho tới khi các nhà nghiên cứu bảo mật công bố chi tiết về kỹ thuật cũng như đưa ra các bằng chứng về lỗ hổng này thì Zerologon mới thực sự trở thành một mối lo ngại đối với nhiều tập đoàn, công ty lớn.

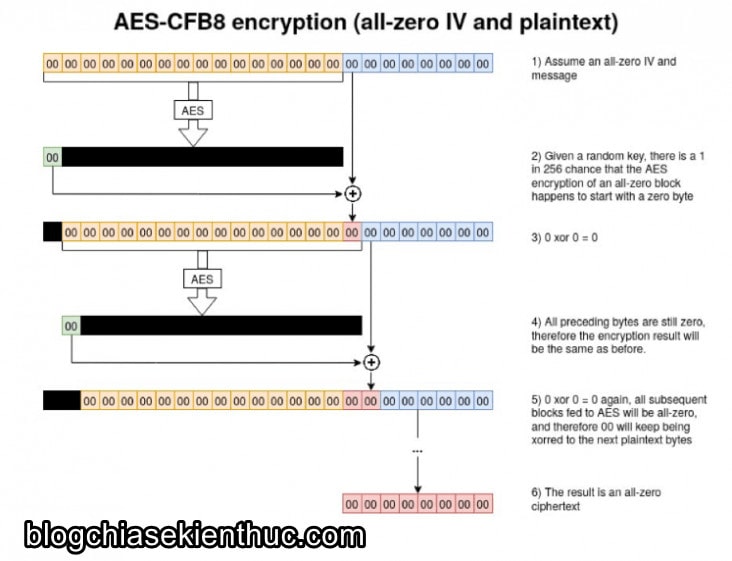

Theo các nhà nghiên cứu, lỗ hổng Zerologon xuất hiện là do sử dụng mã hóa không an toàn (AES-CFB8) trong các phiên Netlogon vào máy chủ Windows, từ đó cho phép kẻ xấu có được quyền truy cập vào Domain Controller (Domain Controller là gì thì bạn có thể lên Google để tìm hiểu kĩ hơn nhé) qua giao thức Netlogon Remote Protocol (MS-NRPC), rồi từ đây chúng chiếm hoàn toàn quyền quản lý miền của Windows.

Chính điều này biến Zerologon trở thành một công cụ tuyệt vời để các hacker lợi dụng và cũng đồng thời là cơn ác mộng với của các chuyên gia bảo mật.

Zerologon là mối nguy hiểm thực sự với các công ty, tập đoàn sử dụng hệ thống mạng dựa trên Domain Controller của Windows.

Vì với lỗ hổng này, Hacker có thể chiếm quyền điều khiển của Domain Controller trên mọi phiên bản của Windows Server 2019 hoặc Windows Server 2016 và tất cả biến thể của Windows Server phiên bản 1909, Windows Server phiên bản 1903, Windows Server phiên bản 1809, Windows Server 2012 R2, Windows Server 2008 R2 Service Pack 1..

Chính vì thế mà ngay sau khi có thông tin về lỗ hổng, cùng với cơ quan của chính phủ Ấn Độ và Úc, cục An ninh mạng Mỹ (CISA) cũng đã khẩn trương ban hành chỉ thị hướng dẫn cho các cơ quan quan trọng của Liên bang ngay lập tức vá lỗ hổng Zerologon trên các máy chủ Windows đang sử dụng:

“CISA đã xác nhận rằng Zerologon có thể gây ra rủi ro lớn đối với cơ quan điều hành dân sự liên bang và yêu cầu hành động khẩn trương, ngay lập tức”.

Theo Secura, trình tự để khai thác một máy chủ Windows thông qua Zerologon là:

Giả mạo thông tin xác thực của khách hàng, vô hiệu hóa và ngắt tín hiệu (tín hiệu gọi thủ tục từ xa RPC (Remote Procedure Call)), giả mạo cuộc gọi, thay đổi mật khẩu Administrastor của máy tính và cuối cùng là thay đổi mật khẩu quản trị miền để chiếm toàn bộ quyền quản lý.

Để có thể khai thác được lổng hổng này theo trình tự bên trên, trước hết, hacker phải truy cập vào mạng của đơn vị nơi có máy chủ Windows muốn hack (hiện tại thì điều này có thể được thực hiện một cách dễ dàng).

Tất nhiên, nói dễ là dễ với Hacker thôi nha các bạn, còn với chúng ta thì là một câu chuyện hoàn toàn khác 😀

Và khi làm được điều này thì mọi chuyện coi như đã xong với máy chủ cũng như công ty bị hacker nhắm tới.

Bên cạnh đó, Zerologon cũng là một cơ hội tuyệt vời cho các loại malware, virus, ransomeware tràn vào máy tính trong mạng lưới đã bị hacker khai thác, từ đó lây lan ra toàn bộ hệ thống và để lại hậu quả khôn lường.

Về phía Microsoft, tất nhiên họ không làm ngơ và như có nói ở trên, họ cũng đã tung ra bản vã lỗi ngay sau đó.

Tuy nhiên, để khắc phục được vấn đề nghiêm trọng như vậy là nhiệm vụ không hề dễ dàng đối với Microsoft, bởi họ sẽ phải sửa đổi cách mà hàng nghìn máy tính kết nối với mạng của công ty, làm gián đoạn hoạt động của rất nhiều công ty đang sử dụng Windows Server.

Theo tiết lộ, quá trình khắc phục lỗ hổng Zerologon dự kiến sẽ được thực hiện qua 2 giai đoạn. Giai đoạn đầu chính là bản vá mà Microsoft tung ra vào tháng 8 năm 2020 vừa qua.

Bản vá Patch Tuesday tháng 8 năm 2020 chỉ giúp sửa lỗi tạm thời chứ không khắc phục triệt để lỗi khi nó chỉ có thể giúp ngăn chặn các cuộc tấn công qua Zerologon vào máy chủ.

Còn về bản vá hoàn chỉnh, Microsoft đã lên kế hoạch cập nhật vào tháng 2 năm 2021, mục đích là để đề phòng kẻ xấu tấn công xoay quanh bản vá tháng 8 ở trên. Bạn có thể tìm hiểu thêm chi tiết bản vá thứ hai này trên trang Microsoft Portal tại đây !

Và nếu bạn đang quản lý hệ thống sử dụng Windows Server hoặc đang làm việc trong hệ thống như vậy, hãy mau chóng cập nhật Windows cũng như bản vá Patch Tuesday tháng 8 năm 2020 tại đây nếu cần để đảm bảo an toàn cho hệ thống nhé.

Để giúp công việc theo dõi được thuận lợi hơn, công ty bảo mật Secura đã tạo ra một đoạn Python Script giúp bạn kiểm tra xem Windows Server đã được cập nhật bản vá trên hay chưa, bạn có thể tải về qua đường link bên dưới và yêu cầu Python phải được cài sẵn trên hệ thống Windows để sử dụng.

Link Secura Python Script – Github:

Tại đây: (https://github.com/SecuraBV/CVE-2020-1472/)

NOTE:

Thực tế là bài viết này CTV bên mình đã gửi từ đợt xảy ra lỗ hổng này, tuy nhiên mình đã bỏ sót bài viết này nên giờ mới post được, mong các bạn thông cảm nhé !Định không post nhưng đây vẫn là một lỗ hổng lớn mà dân công nghệ sẽ còn nhắc tới nhiều, vậy nên mình vẫn lên bài để các bạn đọc tham khảo.

Lời kết

Như vậy là mình vừa cùng các bạn tìm hiểu về nguồn gốc, cách thức hoạt động, cũng như cách ngăn chặn, khắc phục lỗ hổng bảo mật Zerologon trên Windows Server rồi ha.

Người dùng Windows 10 sẽ không bị ảnh hưởng bởi lỗ hổng này vì nó chỉ tồn tại trên Windows Server, chúng ta chỉ đọc cho biết, đọc để cập nhật tin tức công nghệ thôi 😀

CTV: Nguyễn Thanh Tùng – Blogchiasekienthuc.com

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống