Trong suốt 4 năm theo dõi, từ năm 2018 cho đến nay thì các chuyên gia bảo mật của Kaspersky vẫn chưa biết rõ ai/ tổ chức nào đứng đằng sau Rootkit Moriya thưa các bạn.

Kaspersky đoán rằng, Moriya là một phần của chiến dịch tấn công mạng cao cấp APT (Advanced Persistent Threat) tên là TunnelSnake được vận hành bởi hacker Trung Quốc.

TunnelSnake được cho là đã tiến hóa rất nhiều về khả năng ẩn mình hay nói cách khác là tàng hình, đi kèm với nó là những công cụ bổ trợ tối tân, và nó được đầu tư rất bài bản nhằm thâm nhập vào các tổ chức lớn, đa quốc gia/đa vùng của châu Á và châu Phi để phá hoại và đánh cắp dữ liệu.

Mục Lục Nội Dung

#1. Rootkit Moriya thách thức hệ điều hành Windows của Microsoft

Thật đáng buồn là với những nỗ lực không ngừng nghỉ của Microsoft trong việc cải tiến hiệu năng cũng như bảo mật hệ điều hành Windows bằng cách cập nhật liên lục những tính năng mới và mạnh mẽ nhưng vẫn bị rootkit này qua mặt:

- Driver Signature Enforcement nhằm ngăn chặn thực thi code độc trong vùng kernel space, các driver bị sửa đổi/không có chữ ký số sẽ bị chặn.

- Kernel Patch Protection (PatchGuard) nhằm ngăn ngừa việc các file/ chương trình hệ thống bị sửa đổi. Nếu mã độc cố gắng sửa đổi hệ thống thì lỗi Màn Hình Xanh (Blue Screen of Death) huyền thoại trên Windows sẽ xuất hiện ngay.

- Tích hợp sâu chương trình bảo mật Windows Security vào hệ thống (từ Firewall cho đến khả năng diệt virus).

Các bạn nên nhớ, Moriya là rootkit nên một khi xâm nhập được vào hệ thống thì hầu hết mọi cơ chế bảo mật của hệ điều hành đều bị nó thao túng.

Nôm nà là bởi vì rootkit hoạt động trong Kernel space (vùng bộ nhớ chứa trusted code của kernel hệ thống), nên mọi câu lệnh mà nó thực thi có quyền tuyệt đối đối với hệ điều hành. Như kiểu quyền Administrator vậy, quyề n cao nhất.

Nó có thể cài các driver độc hại vào hệ điều hành nhằm vừa đảm bảo mã thực thi được triển khai dễ dàng (sau này) và vừa có quyền hệ thống tuyệt đối.

Với việc có khả năng thay đổi các hoạt động I/O (file, traffic mạng) ở cấp độ cao nhất và sớm nhất giúp tạo nên lớp áo giáp tàng hình cho Moriya.

#2. Áo giáp tàng hình của rootkit Moriya

Các malware nói chung dễ bị phát hiện nhờ việc liên tục liên hệ với C&C server để nhận lệnh thực thi, khi các C&C server này bị các hãng bảo mật blacklist thì malware rất dễ bị phát hiện.

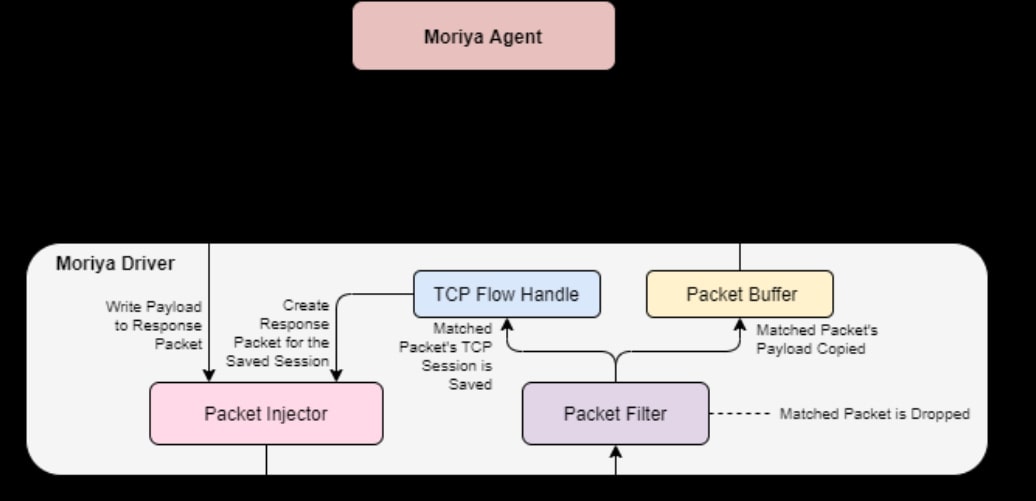

Nhưng rootkit Moriya lại khác, nó tạo ra Passive backdoor nằm vùng chờ đợi, mà thốn một cái là chính máy chủ trong network của chính nạn nhân lại là C&C server thế mạng !

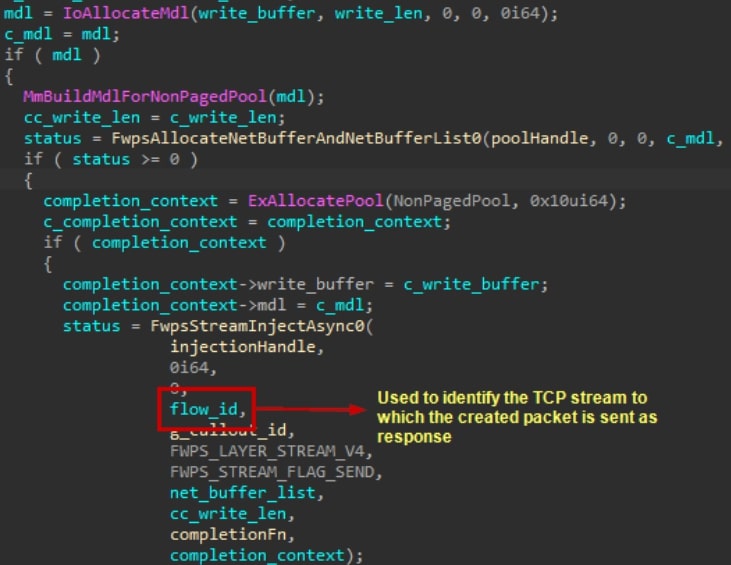

Ngoài ra, nó còn có cơ chế ẩn mình khiến các chương trình bảo mật phải “khóc thét”, Moriya sẽ lọc các gói tin traffic mạng (trước mọi chương trình bảo mật một bước, bởi nó là rootkit mà) để xem gói tin nào chứa “lệnh thực thi” từ C&C server hoặc các máy chủ zombie trung gian.

Khi bắt được các gói tin này thì ngay lập tức nó sẽ lưu “chỉ lệnh” đó vào file/TCP stream riêng để đọc sau, rồi xoá “chỉ lệnh” khỏi gói tin đó.

Như vậy traffic/ gói tin mạng khi đến tay các chương trình bảo mật sẽ chỉ còn là các gói tin bình thường, kết hợp với việc đặt tên/mạo danh các công cụ/ tiến trình không khác gì các thành phần của Windows khiến Moriya có thể ẩn mình như “tắc kè hoa” thưa các bạn.

#3. Tóm tắt

– Rootkit Moriya được phát triển bởi hacker Trung Quốc (chưa chắc 100%) nhằm tạo Passive backdoor trên các server public của các tổ chức lớn (Kaspersky chỉ mới phát hiện các nạn nhân thuộc khu vực châu Á và châu Phi).

Những Public server (thường là IIS web server) này sau đó sẽ được dùng để lây lan Windows rootkit này vào sâu hơn trong tổ chức thông qua các công cụ scan mạng, khai thác lỗ hổng,… đồng thời các server này sẽ đảm nhiệm luôn vai trò là C&C server trung gian.

– Rootkit này được phát hiện lần đầu vào năm 2018, hoạt động mạnh vào tháng 10 năm 2019 cho đến tháng 5 năm 2020, mỗi đợt tấn công thường kéo dài vài tháng rồi rootkit tự xóa dấu vết.

Nam Á là khu vực hoạt động mạnh nhất với biến thể có nhiều chức năng nguy hiểm (từng được sử dụng bởi nhóm hacker khét tiếng APT1 của Trung Quốc).

– Rootkit này có thể dễ dàng vô hiệu hóa các chương trình bảo mật (anti virus) nên bạn đừng nghĩ mình đã bỏ tiền mua các phần mềm diệt virus nổi tiếng như Kaspersky hay ESET là không lo nhé !

Nếu đã chịu chi cho bảo mật thì bạn hãy mua hẳn chương trình Internet Security (cao cấp hơn anti-virus) – xem lý do. Và luôn nhớ cập nhật phần mềm cũng như cập nhật hệ điều hành Windows lên phiên bản mới nhất một cách thường xuyên nhé !

CTV: Dương Minh Thắng – Blogchiasekienthuc.com

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống