Như các bạn cũng đã biết, số lượng smartphone sử dụng chip Snapdragon là rất nhiều, 40% số lượng smartphone trên thế giới đến từ Google, Samsung, LG, Xiaomi, OnePlus đều sử dụng chip Qualcomm (MSM chip).

Và ước tính 30% trong đó có sử dụng giao thức QMI của Qualcomm (thứ sẽ bị khai thác lỗ hổng mà mình sẽ giới thiệu trong bài này).

Không có gì lạ khi hacker sẵn sàng đầu tư thời gian, tiền bạc để nghiên cứu lỗ hổng trên các con chip của Qualcomm. Bởi nếu khai thác thành công thì số lượng người mà hacker có thể tấn công là rất lớn, lên đến hàng triệu thiết bị chứ không ít !

Chính vì thế đây là một miếng bánh ngon mà hacker không dễ dàng gì bỏ qua được.

Các nhà nghiên cứu bảo mật CheckPoint của Israel đã phát hiện lỗ hổng bảo mật trong thành phần MSM (Mobile Station Moderm) của chip Qualcomm, cho phép hacker chèn mã độc vào điện thoại thông qua chính hệ điều hành Android mà khó có thể bị phát hiện.

Từ đó thì lịch sử cuộc gọi, tin nhắn SMS, hoặc cuộc nói chuyện điện thoại của người dùng… sẽ nằm gọn trong tay của hacker.

CheckPoint đã nghiên cứu lỗ hổng này và đã thông báo lại cho Qualcomm, cuối cùng thì lỗi tràn bộ nhớ đệm này được công khai với mã CVE-2020-11292, lỗi thuộc về QMI voice service API.

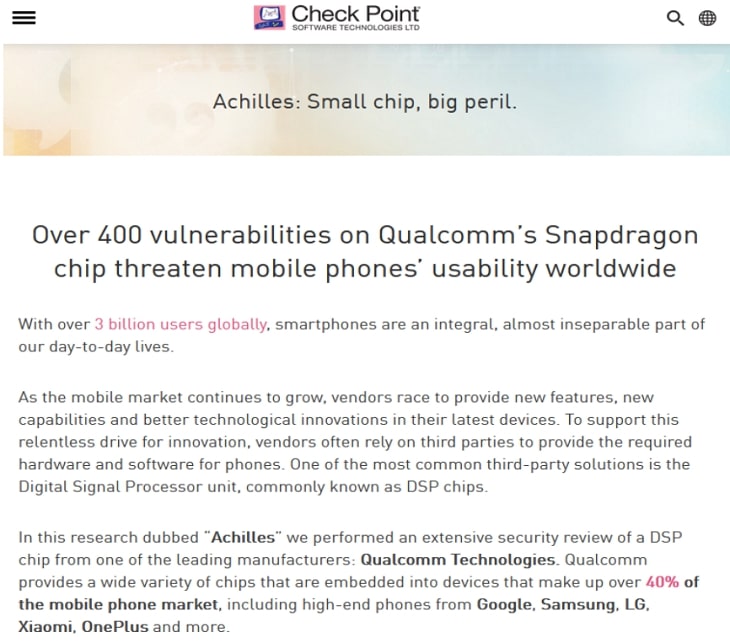

Trước đó thì CheckPoint đã khiến Qualcomm phát hoảng khi tìm ra hơn 400 lỗi bảo mật trong chip của họ, mình không ghi lộn đâu, hơn 400 lỗi này được CheckPoint gộp lại và đặt tên là Achilles.

Quá kinh khủng thưa các bạn, (lỗi liên quan đến chip xử lý tín hiệu kỹ thuật số (digital signal processing chip), cho phép hacker giám sát điện thoại mà người dùng không hề hay biết).

Nếu bạn có hứng thú thì có thể đọc thêm về toàn bộ lỗi Achilles tại đây nhé:

https://blog.checkpoint.com/2020/08/06/achilles-small-chip-big-peril/

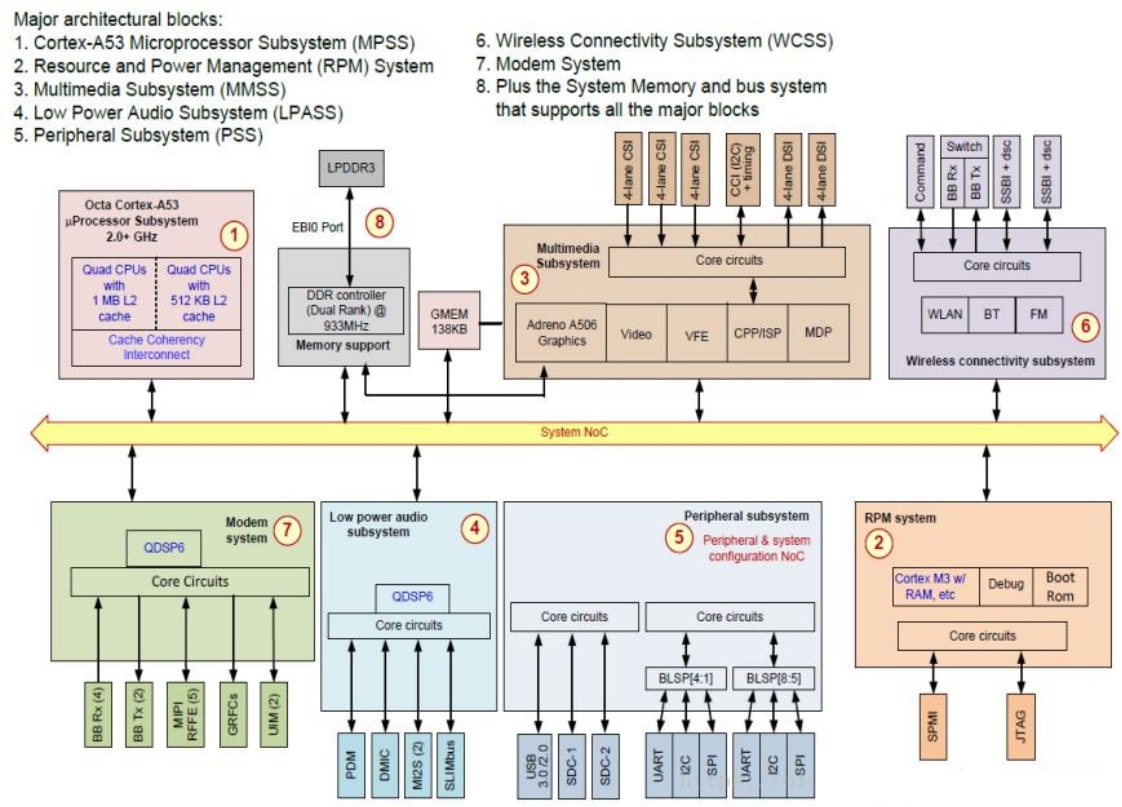

Sơ lược qua một chút về MSM và QMI

Mobile Station Modem (MSM) là SoC (System on Chip) được Qualcomm phát triển từ năm 1990, MSM giúp cho điện thoại có thể kết nối được với mạng viễn thông 2G/3G/4G/5G.

Nó cho phép hệ điều hành Android tương tác thông qua QMI (Qualcomm MSM Interface), QMI là giao thức độc quyền của Qualcomm cho phép giao tiếp giữa các phần mềm bên trong MSM, cũng như các thiết bị ngoại vi như camera, cảm biến vân tay,… với nhau.

Giao thức 3GPP và QMI là 2 con đường mà hacker nhắm đến khi tấn công MSM, bởi khi thao túng được các MSM modem processor thì các malware (mã độc) mới có giá trị cao.

Bởi khi đó hệ điều hành Android bên trên cũng dễ bị khai thác hơn rất nhiều, đặc biệt là rất khó để tìm ra dấu vết theo cách thông thường.

MSM chứa mọi dịch vụ quan trọng của chip, một số dịch vụ tiêu biểu mà MSM cung cấp cho hệ điều hành Android thông qua giao thức QMI đó là:

- Wireless data service (WDS)

- Device management service

- Network access service (NAS)

- Quality of service

- Wireless message service (WMS)

- Authentication service

- Atcop service

- Voice service

- Card apps toolkit service (CAT)

- Phone book manager service (PBM)

- Wireless data administrative service

Có vẻ hơi học thuật rồi thì phải 🙂 vậy nên các bạn có thể tìm hiểu sâu hơn tại đây nhé:

https://research.checkpoint.com/2021/security-probe-of-qualcomm-msm/

Bật mí với các bạn là việc hack vào MSM có thể unlock SIM (kiểu như mở khóa cho iPhone Lock vậy đấy).

Bonus: LG đã thêm module LGE resim service vào MSM trong các máy T-Mobile của họ để kiểm soát tình trạng “lock” của máy do hãng bán ra.

Lời kết

Và rõ ràng rồi, việc bản vá bảo mật đến được tay người dùng một cách chậm chễ là điều hiển nhiên đối với hệ sinh thái Android (trừ con ông cháu cha là Google Pixel ra).

Bởi vì Qualcomm phải gửi bản cập nhật thông qua OEM trước, rồi các hãng mới làm gói cập nhật và thông báo đến điện thoại của người dùng, còn như bên Apple thì hãng gửi cập nhật thẳng đến máy người dùng luôn.

Xem lịch trình này thì bạn đủ hiểu:

CheckPoint nghiên cứu lỗ hổng và thông báo cho Qualcomm vào 08/10/2020, sau đó đến tháng 12 năm 2020 thì Qualcomm Technologies cung cấp bản vá lỗi cho các OEM, sang tháng 01/2021 thì Samsung bắt đầu gửi bản cập nhật đến người dùng, và tất nhiên phải đợi người dùng để ý và bắt đầu cập nhật.

Nói đến đây mới nhớ, rất nhiều bạn thích root máy, cho nên những bản vá, bản cập nhật này có lẽ sẽ không bao giờ đến được máy bạn !

(Người dùng với Android Security Patch Level từ 01/05/2021 có thể yên tâm với lỗ hổng này).

Thực tế là đa phần người dùng Android đều không mấy mặn mà với việc cập nhật hệ điều hành, thậm chí một số người lớn tuổi còn nghĩ là tải cập nhật về sẽ làm “nặng máy”, rất thơ ngây thưa các bạn ^^

Hi vọng là trong tương lai thì Android sẽ được cập nhật tự động thông qua Google Play như kiểu iOS cập nhật qua Apple Store vậy !

Nếu yêu thích hệ điều hành Android thì bạn hãy mua máy của các hãng lớn như Samsung, OPPO,… để nhận được các bản cập nhật bảo mật, cũng như tính năng mới thường xuyên hơn nhé.

Bạn nên ưu tiên những thiết bị đi kèm với phiên bản Android mới nhất, bởi nhìn chung, vòng đời của điện thoại Android hiện tại là ngắn hơn hẳn so với iOS (mà cụ thể ở đây là iPhone). Thế nhé các bạn !

Đọc thêm:

- Liên tục bị tấn công phần cứng: Liệu iPhone có còn bảo mật?

- iPhone bị “HACK” nếu đến gần Hacker: Chuyện thật như đùa!

- Botnet Gitpaste-12 đe doạ Linux Server, IoT: Câu chuyện bảo mật thời 4.0

CTV: Dương Minh Thắng – Blogchiasekienthuc.com

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống

Blog Chia Sẻ Kiến Thức Máy tính – Công nghệ & Cuộc sống